Германское издание Spiegel опубликовало 48 страниц каталога «жучков» АНБ США (Агентства национальной безопасности), предназначенных для внедрения и перехвата данных в оборудовании известных американских и азиатских производителей. Каталог датирован 2008-2009 г.г.

Каталог включает программные жучки для межсетевых экранов Cisco (линейка PIX 500, модели ASA 5505, 5510, 5520, 5540 и 5550), Huawei (линейки Eudemon 200, 500 и 1000) и Juniper (Netscreen ns5xt, ns25, ns50, ns200, isg1000, nsg5t, SSG 320M, 350M, 520, 520M и 550M).

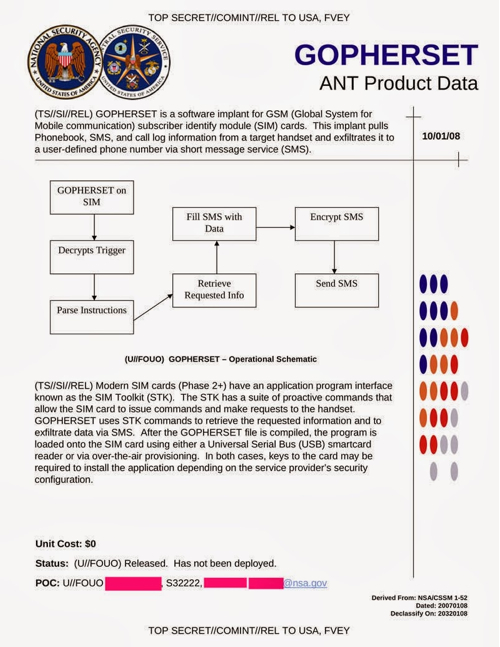

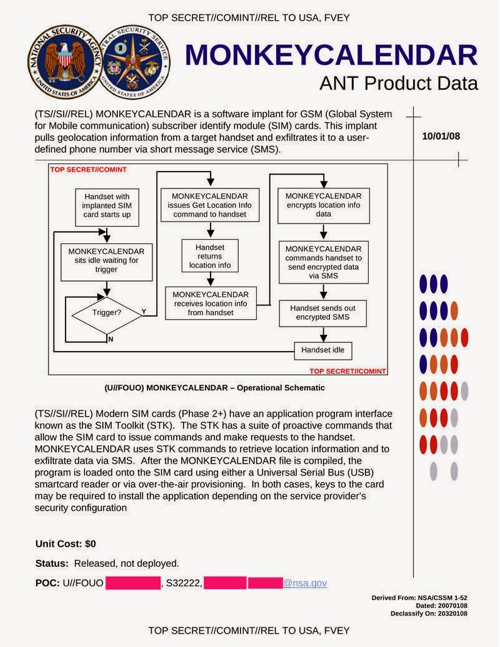

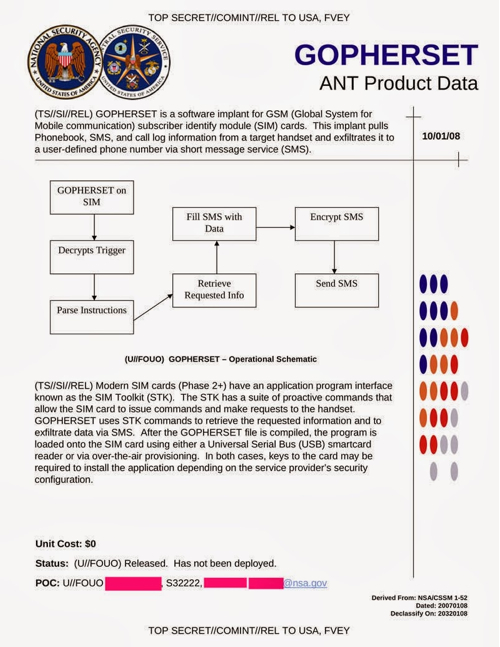

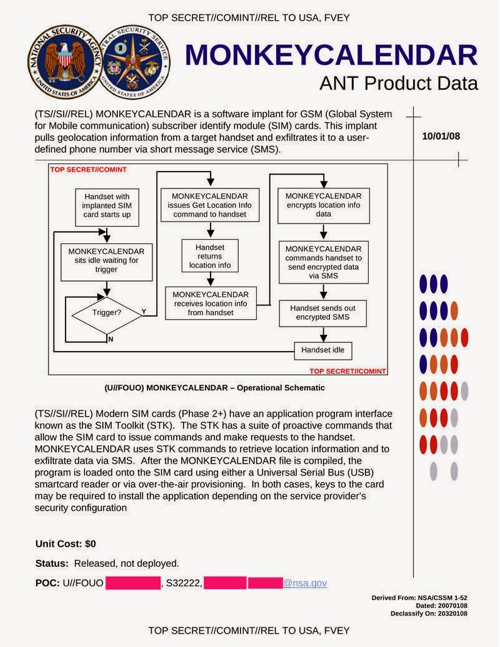

В каталог также входят программные жучки для SIM-карт, используемых в сетях GSM. Они позволяют извлекать контакты, SMS-сообщения, историю звонков и геолокационные данные с телефона и отправлять их на заданный мобильный номер по SMS.

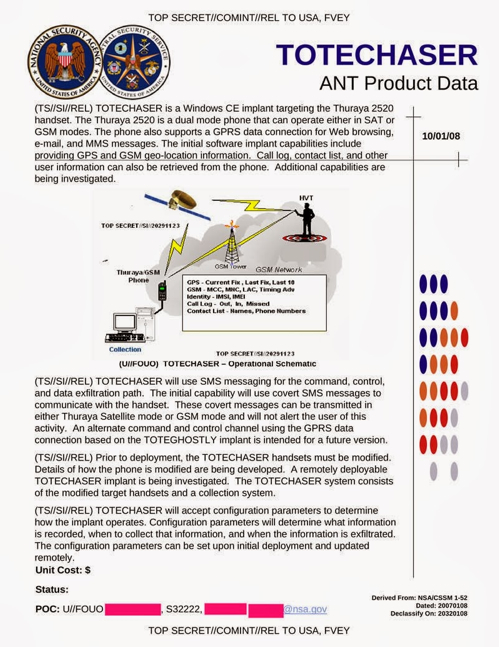

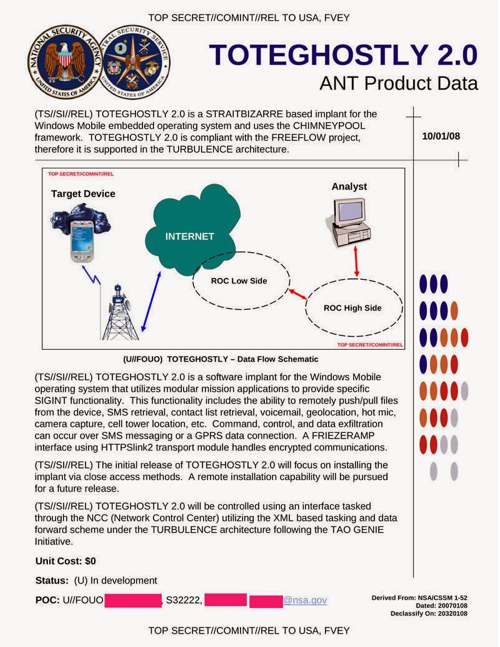

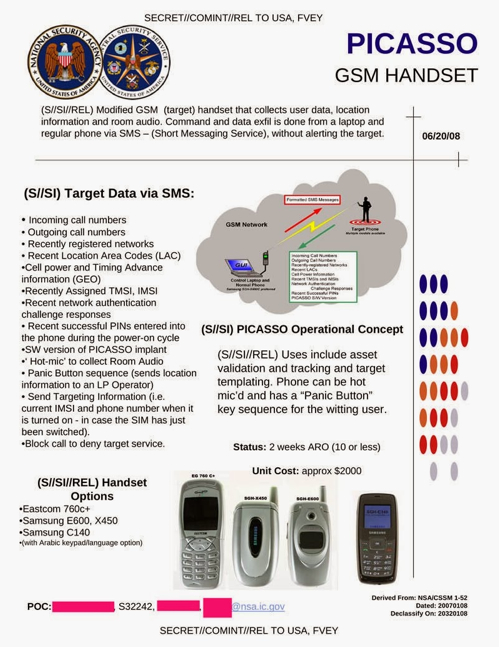

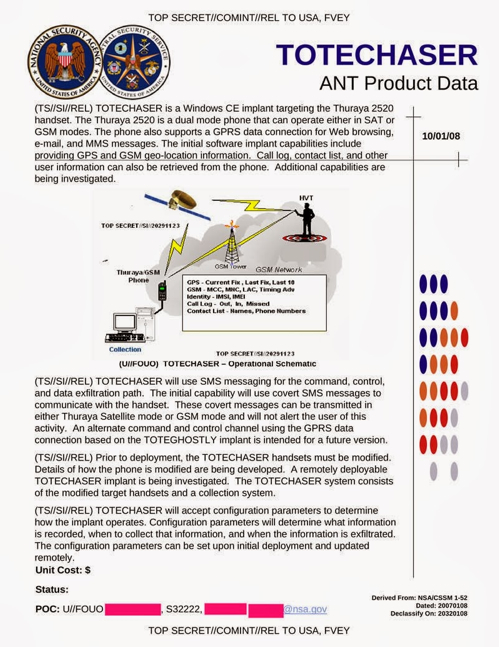

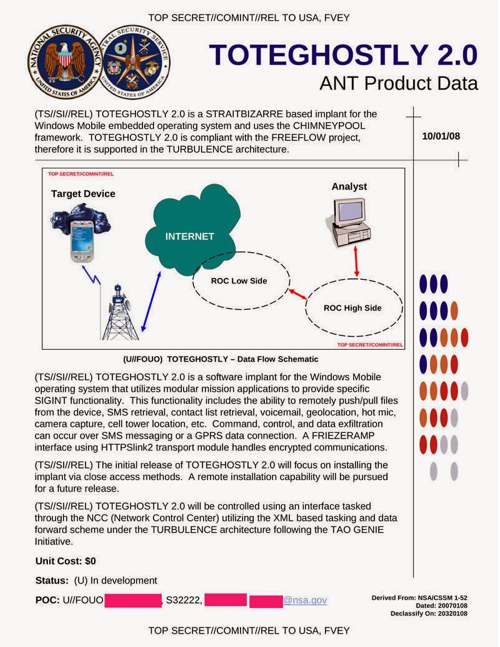

В каталоге также представлены аппаратные жучки для USB- и LAN-кабелей (перехватывают данные), VGA-кабелей (позволяют перехватывать видеосигнал, идущий с ПК на монитор), жучки для компьютеров и прочих вычислительных систем на базе Windows, Linux, FreeBSD и Solaris, мобильных устройств на Windows Mobile, а также для серверов Dell PowerEdge (1950, 2950) и HP ProLiant 380DL G5, системы имитации базовых станций сотовой связи и модифицированные телефоны Samsung и других производителей с интегрированной системой прослушки.

Разработкой всех жучков занимается подразделение ANT. Сотрудники АНБ могут заказывать у него жучки, которые им необходимы для слежки. Большинство жучков бесплатны, однако есть и платные - стоимость варьируется до $250 тыс. (столько стоит решение для развертывания готовых мобильных сетей).

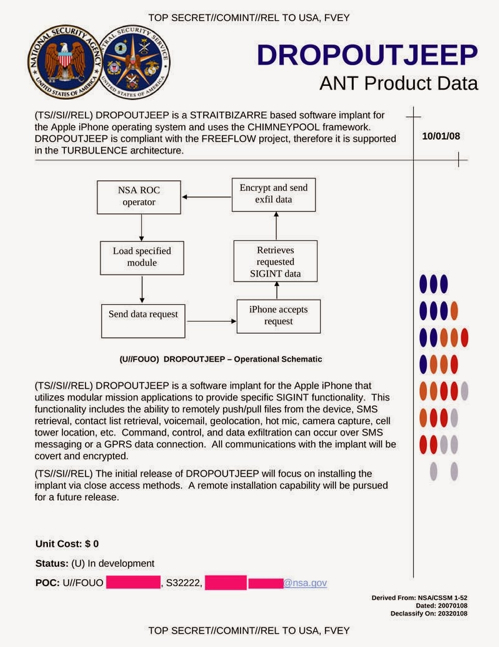

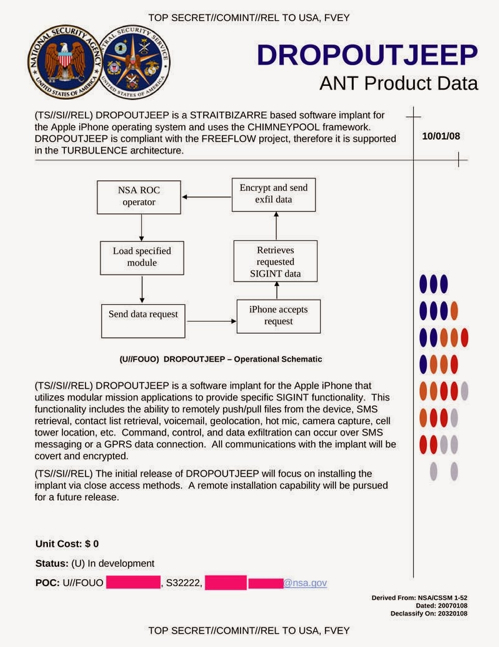

Некоторые жучки находятся в разработке: например, программный жучок для Apple iPhone. Он должен позволить удаленно записывать и извлекать файлы со смартфона, получать список SMS-сообщений, список контактов, доступ к голосовой почте, микрофону, камере и информации о текущих координатах абонента. Управление жучком предлагается осуществлять с помощью SMS-команд или посредством GPRS-соединения.

Список жучков и оборудования

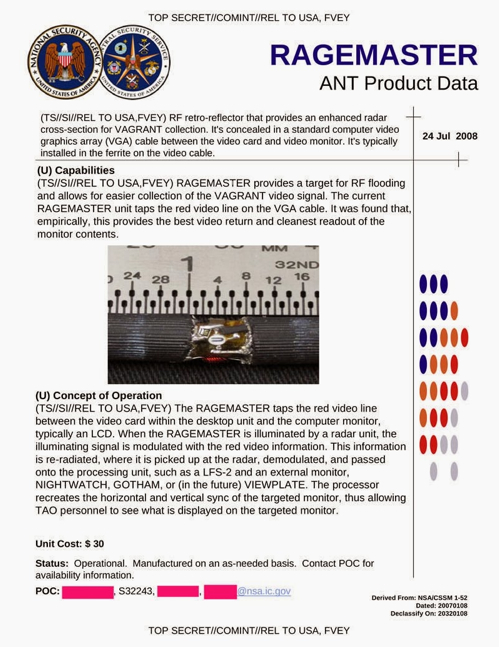

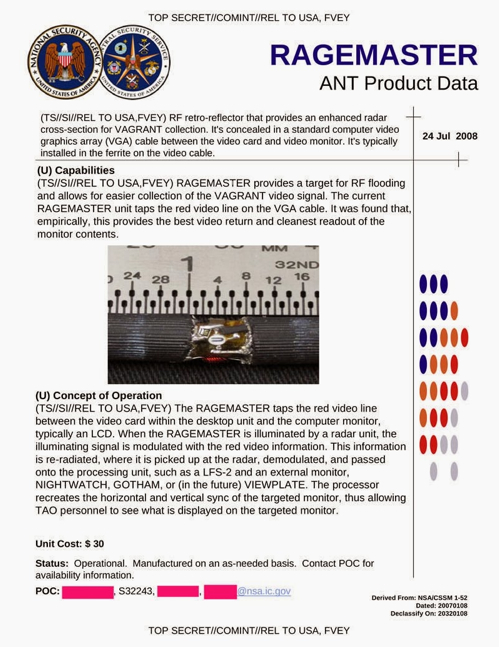

RAGEMASTER - жучок для перехвата видеосигнала на монитор

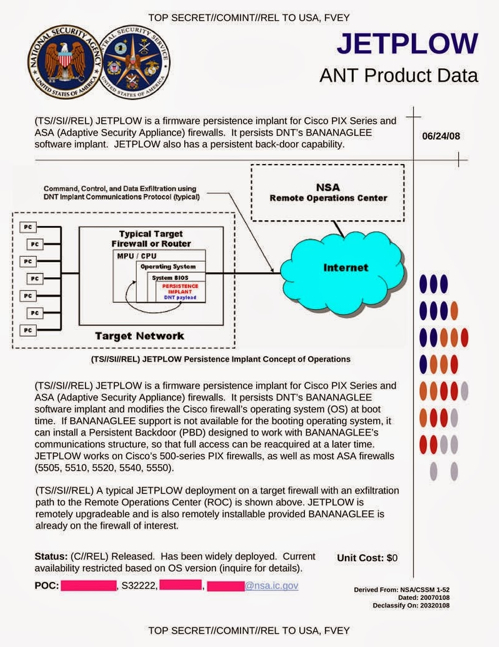

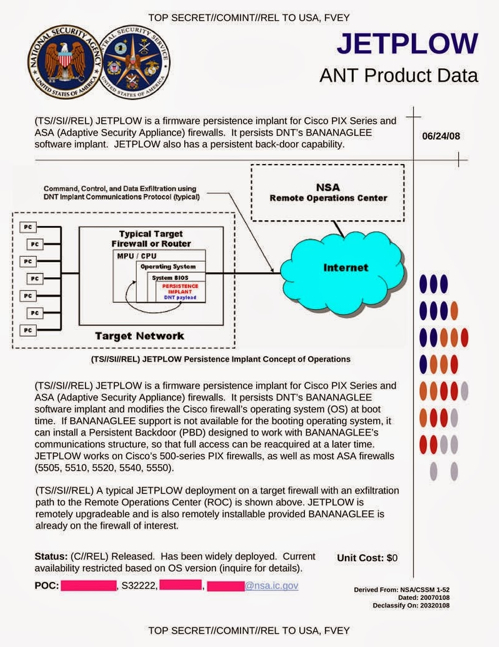

JETPLOW - жучок для межсетевых экранов Cisco

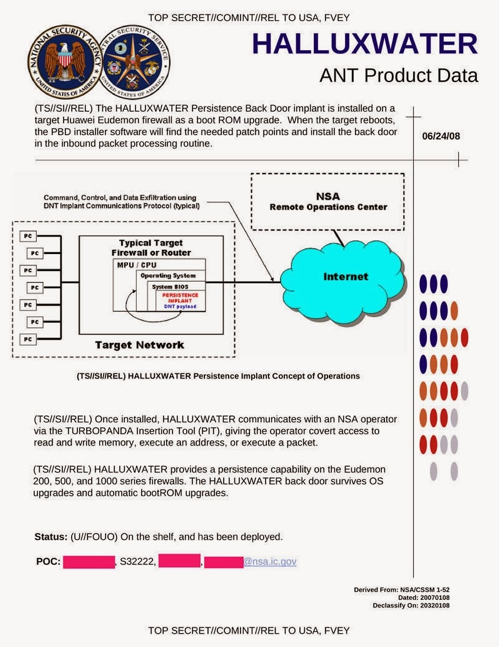

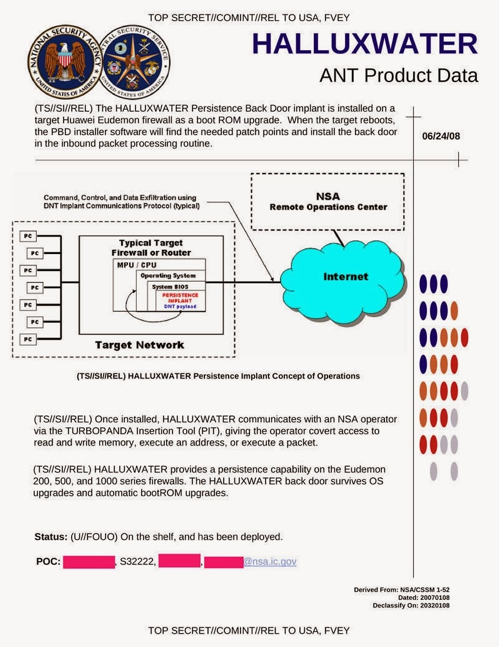

HALLUXWATER - жучок для межсетевых экранов Huawei

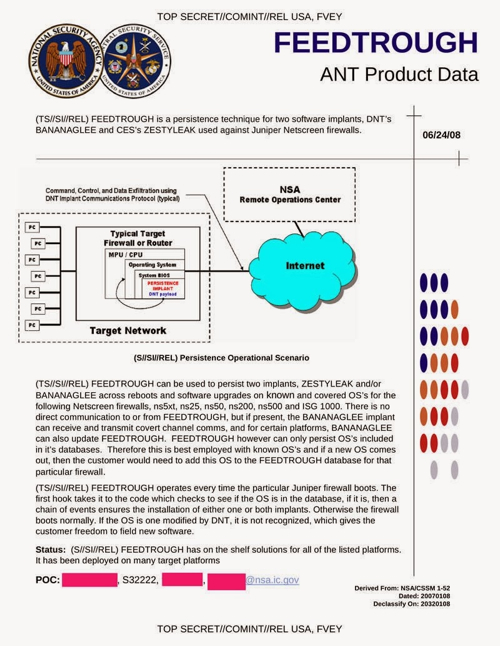

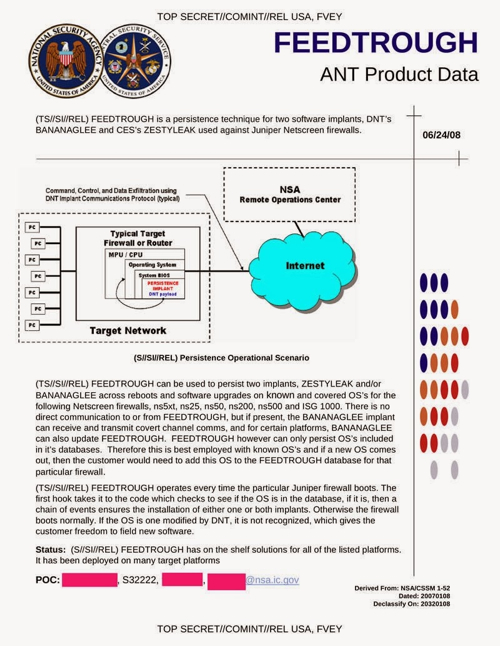

FEEDTROUGH - жучок для межсетевых экранов Juniper

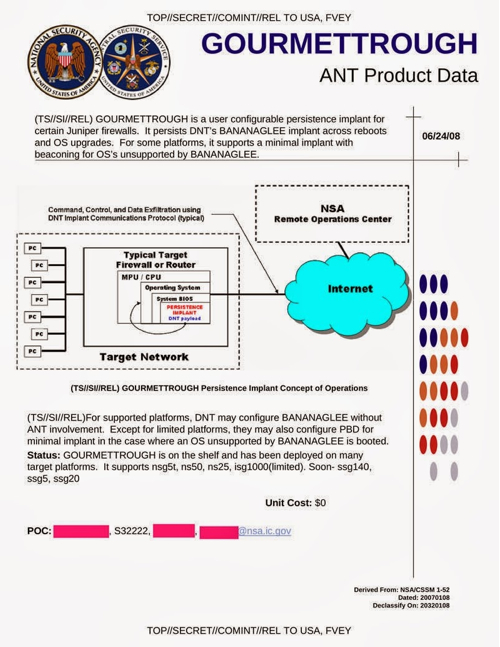

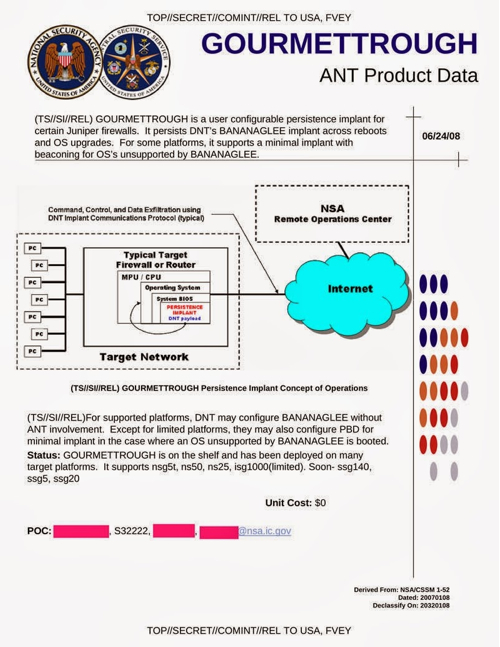

GOURMETTROUGH - жучок для межсетевых экранов Juniper

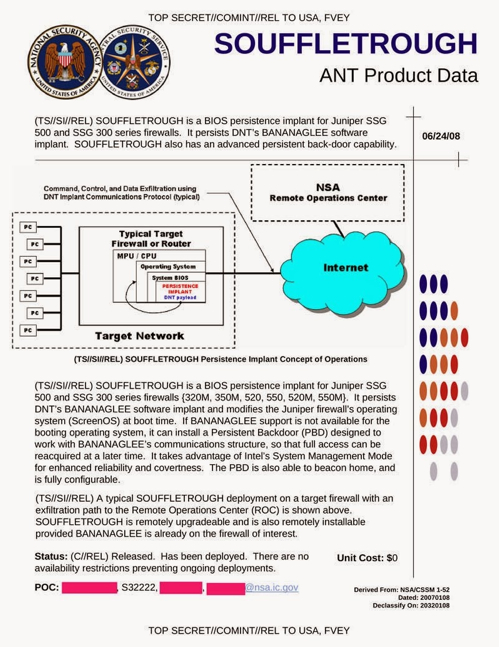

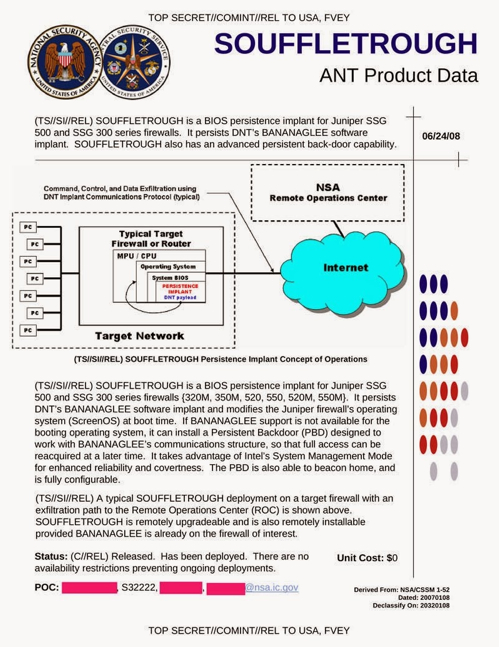

SOUFFLETROUGH - жучок для межсетевых экранов Juniper

DROPOUTJEEP - жучок для Apple iPhone (разрабатывается)

GOPHERSET - жучок для SIM-карт

MONKEYCALENDAR - жучок для SIM-карт

TOTECHASER - жучок для мобильного телефона Thuraya 2520

TOTEGHOSTLY 2.0 - жучок для устройств на базе Windows Mobile

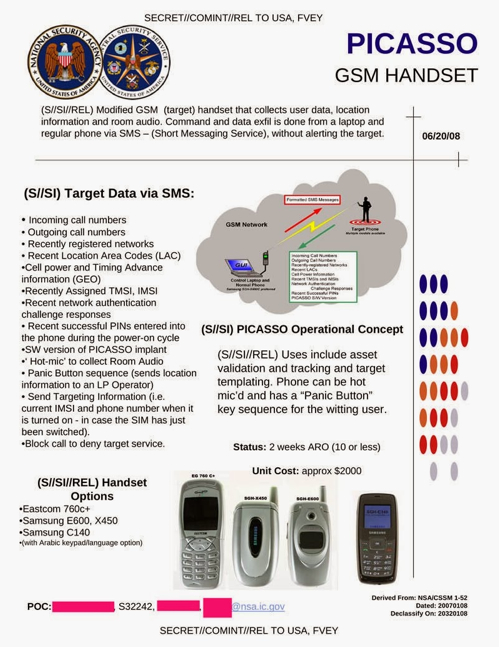

PICASSO - комплект модифицированных мобильных телефонов Samsung и Eastcom

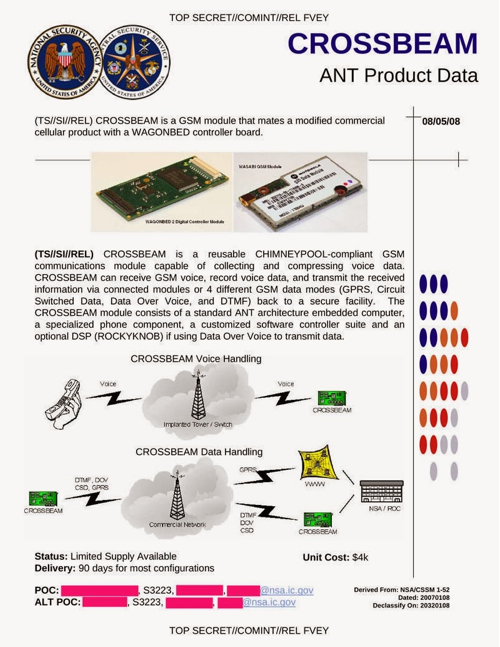

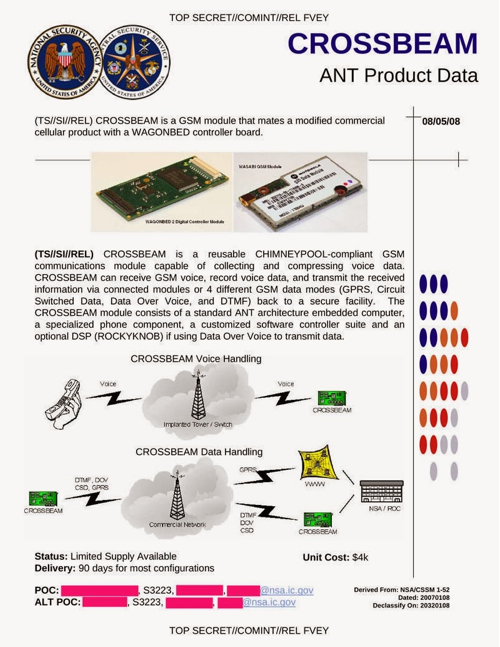

CROSSBEAM - GSM-модуль

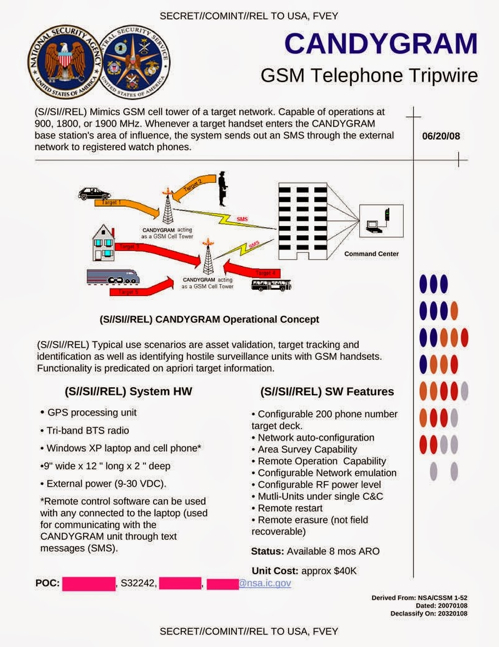

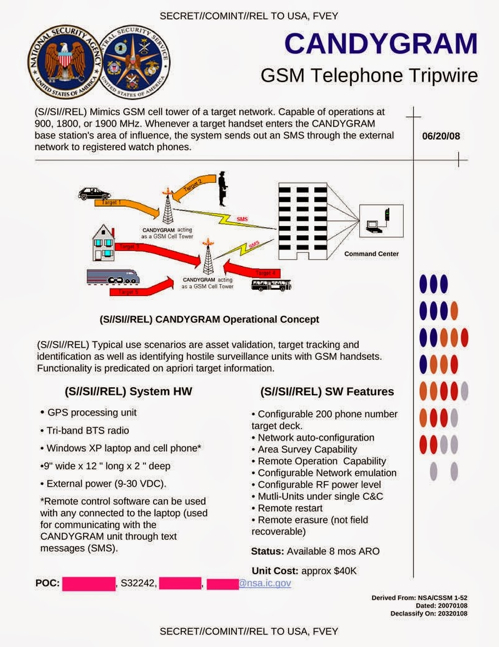

CANDYGRAM - имитатор базовой станции сети GSM

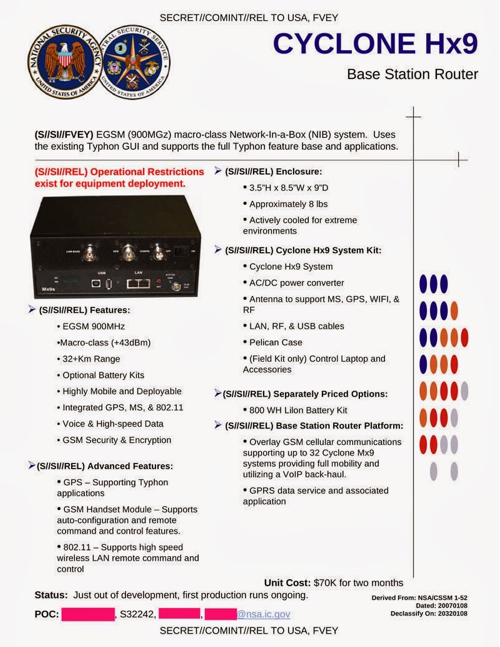

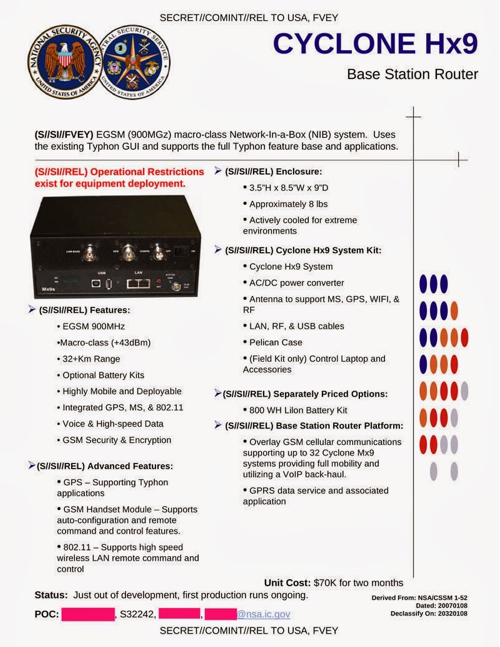

CYCLONE Hx9 - решение для развертывания сети сотовой сети

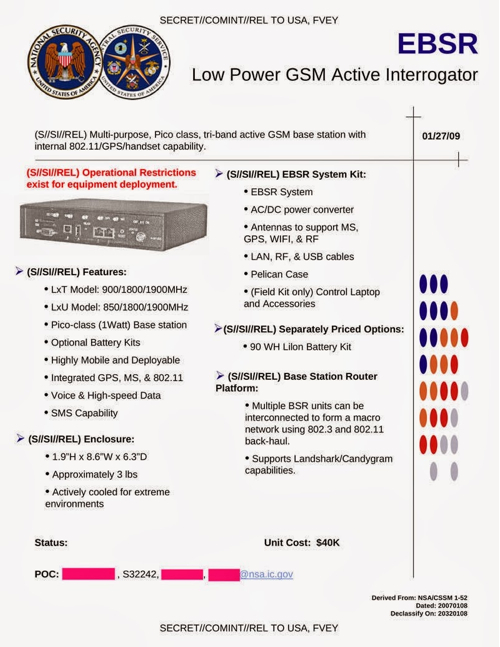

EBSR - оборудование для сотовой связи

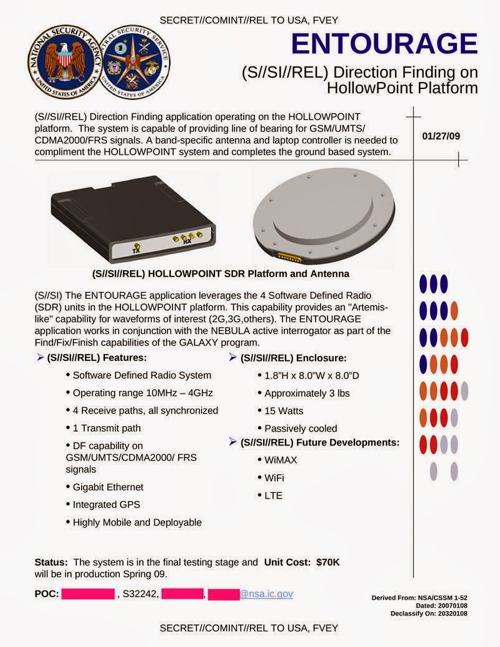

ENTOURAGE - оборудование для сотовой связи

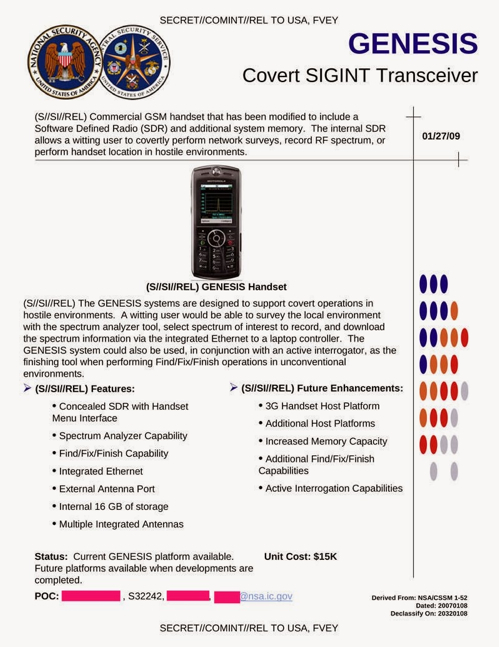

GENESIS - модифицированный мобильный телефон

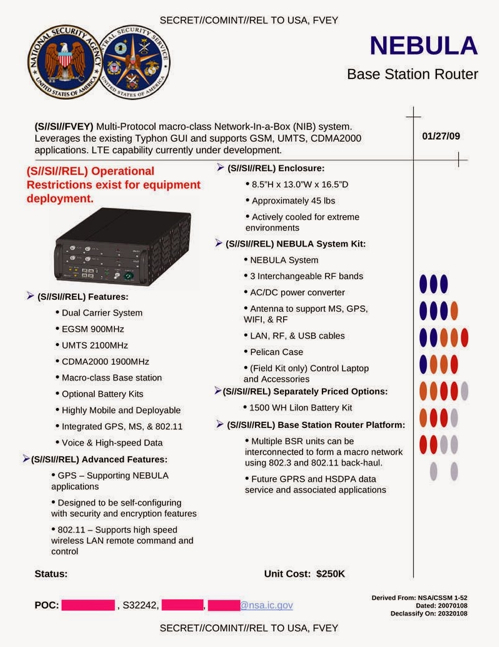

NEBULA - решение для развертывания сети сотовой сети

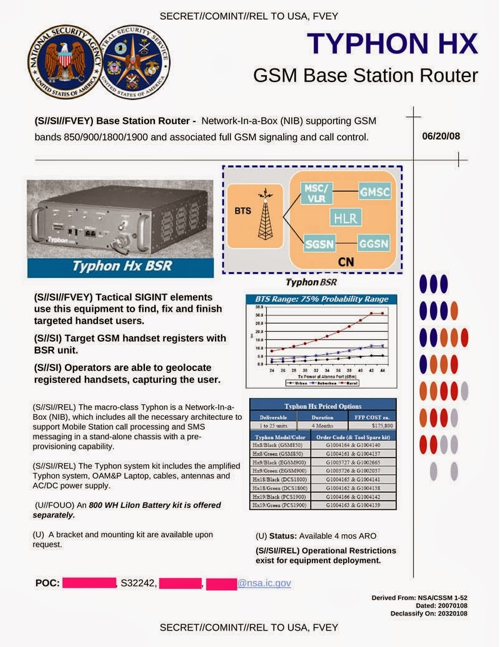

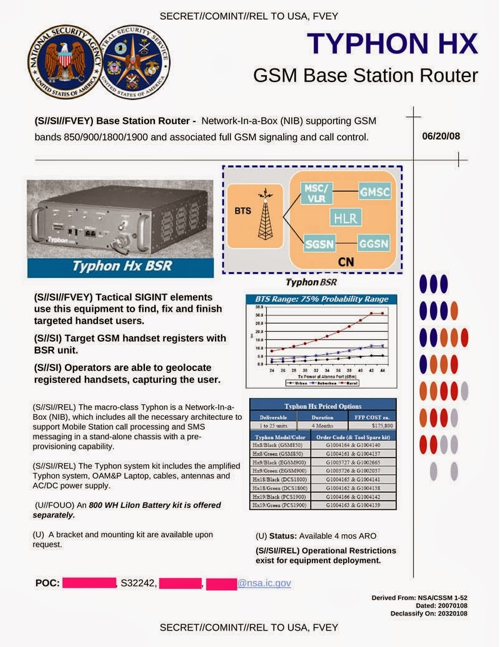

TYPHON HX - оборудование для сотовой связи

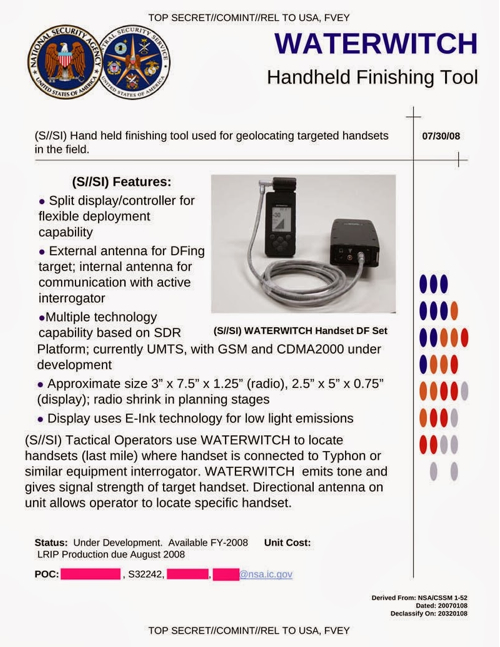

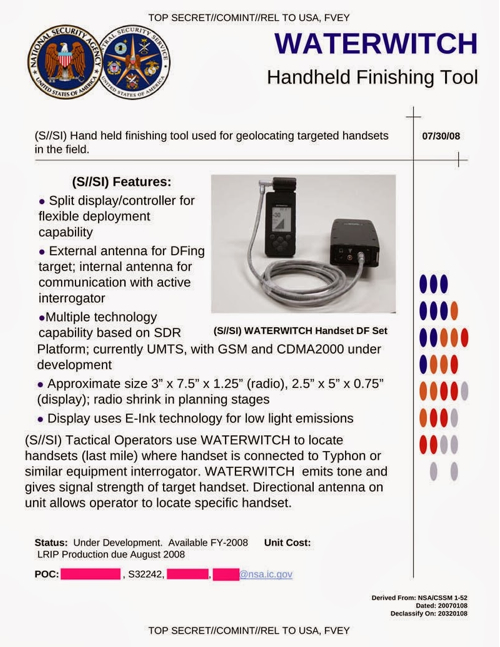

WATERWITCH - устройство для выявления координат мобильных телефонов

CTX4000 - портативный радар

LOUDAUTO - передатчик звука

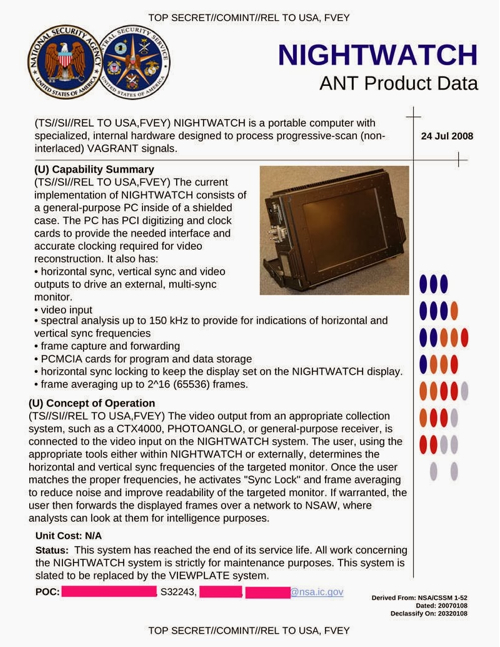

NIGHTWATCH - портативный компьютер для сканирования сигналов

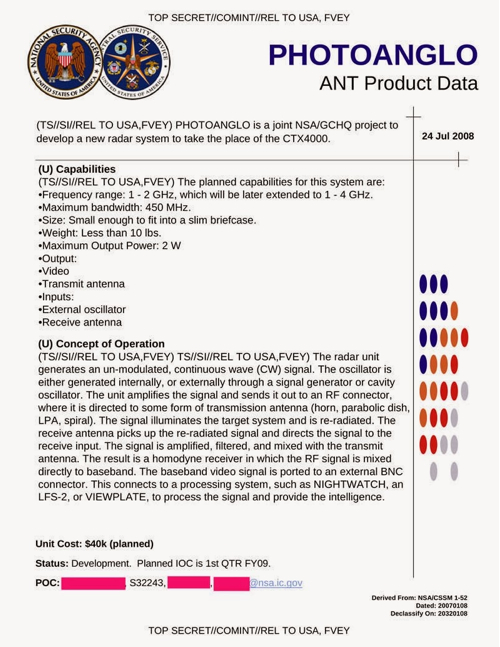

PHOTOANGLO - система радаров

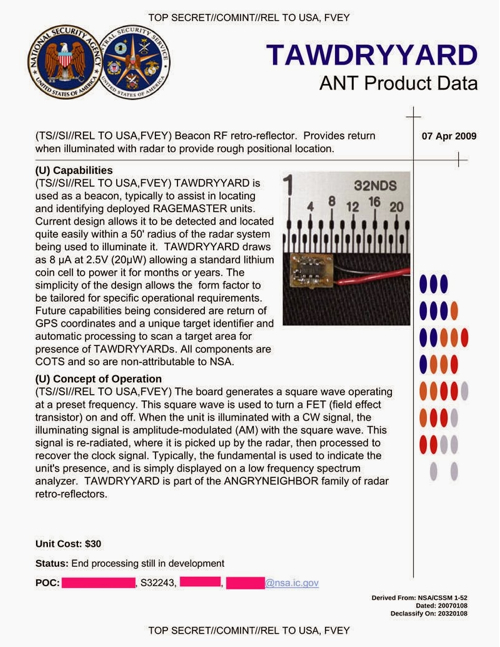

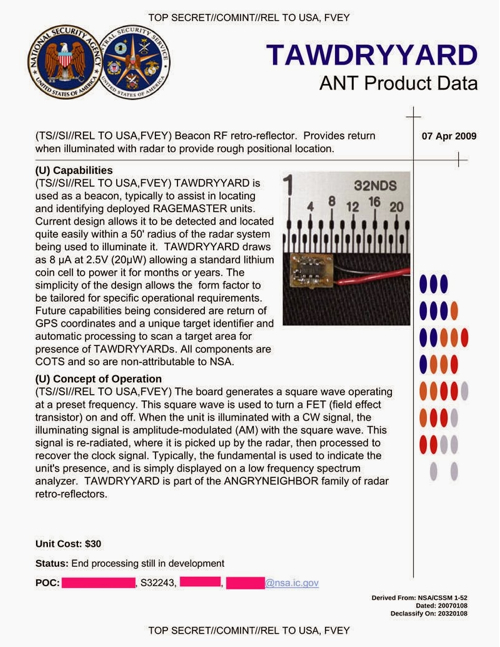

TAWDRYYARD - передатчик

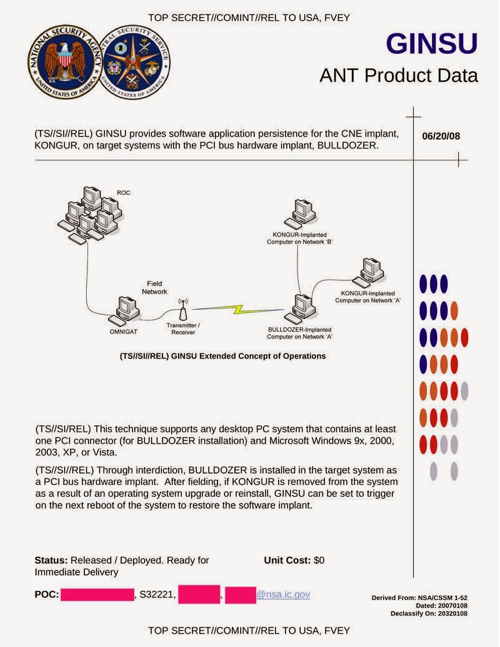

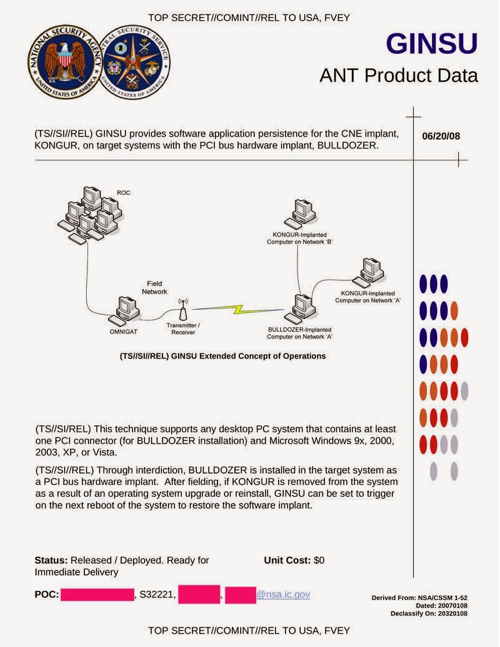

GINSU - жучок для вычислительных систем на базе Windows

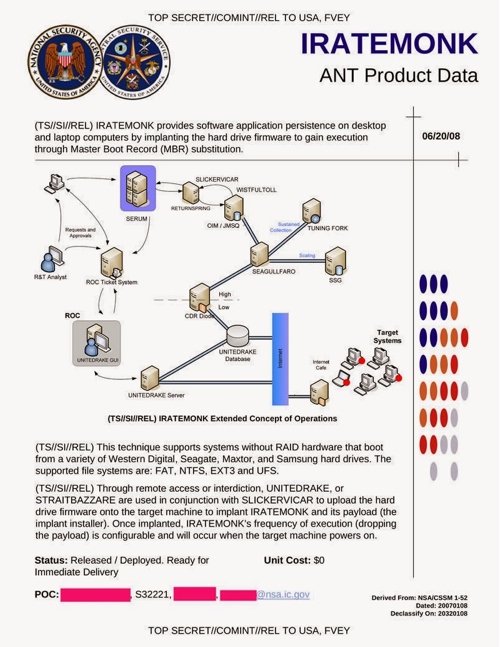

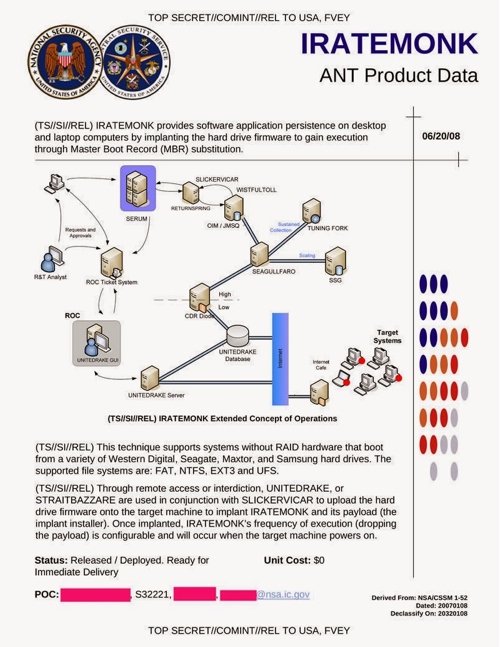

IRATEMONK - жучок для персональных компьютеров

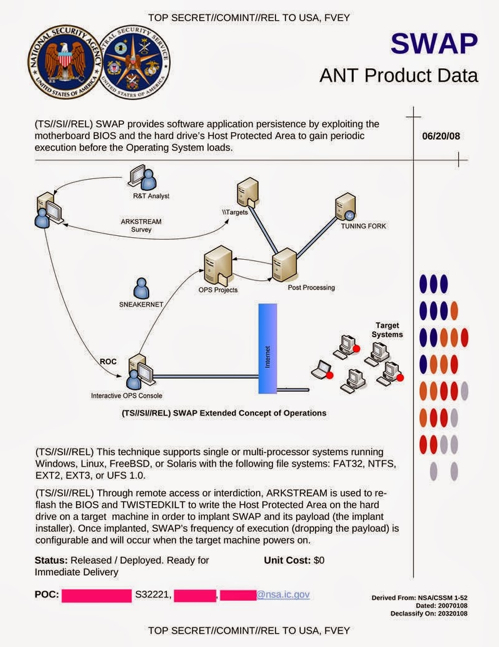

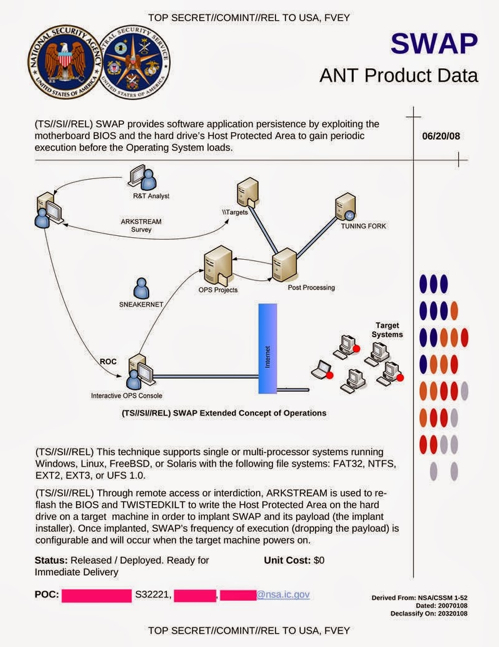

SWAP - жучок для персональных компьютеров

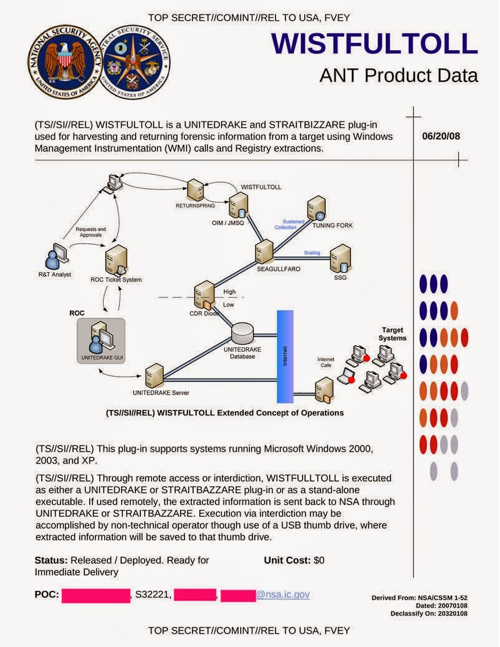

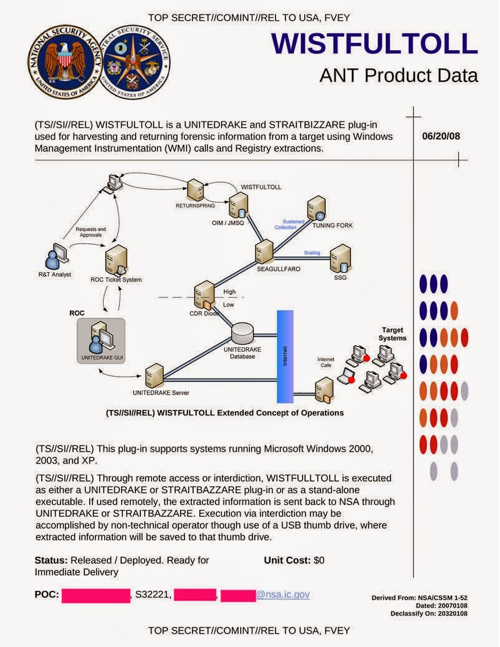

WISTFULTOLL - жучок для персональных компьютеров

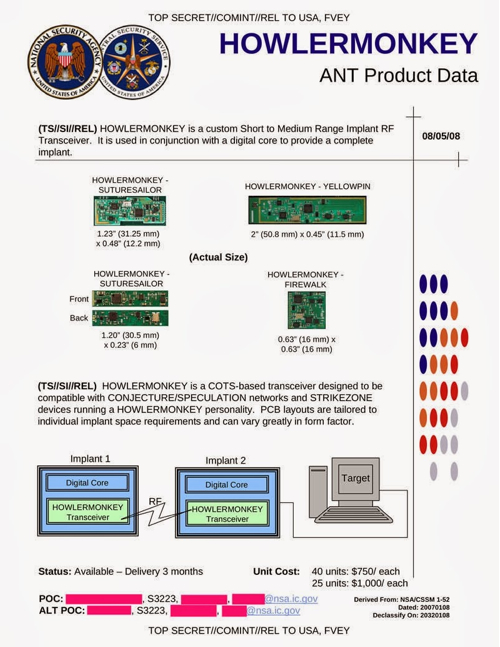

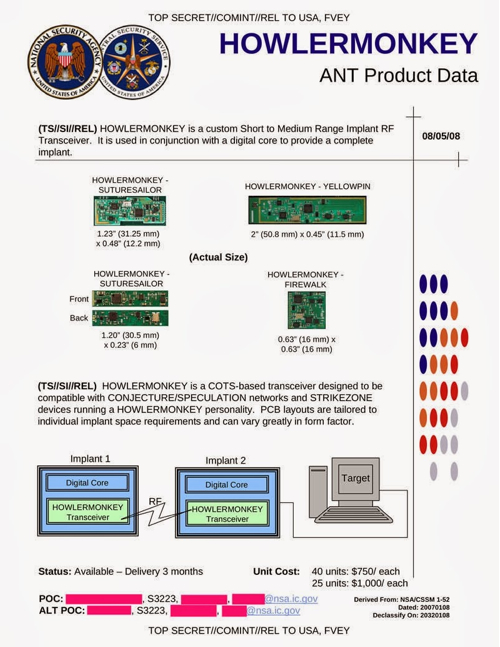

HOWLERMONKEY - передатчик

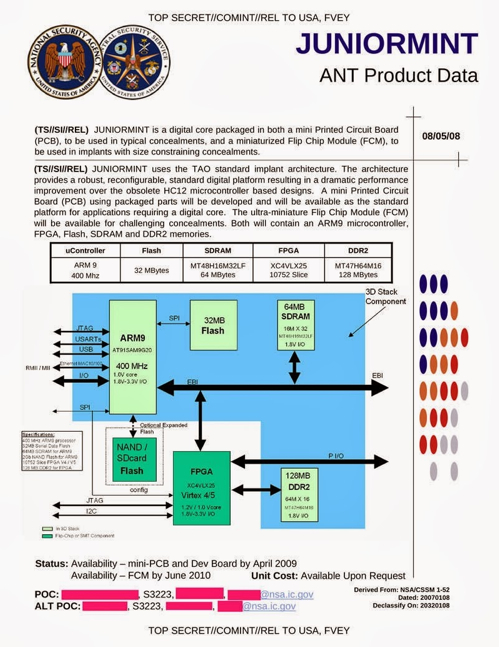

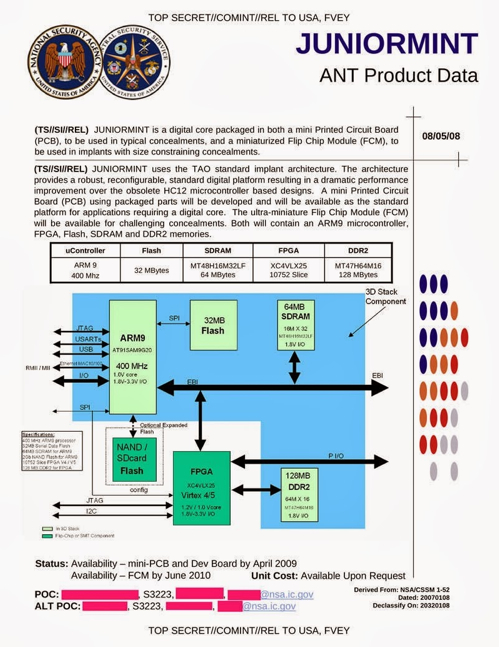

JUNIORMINT - мини-ПК

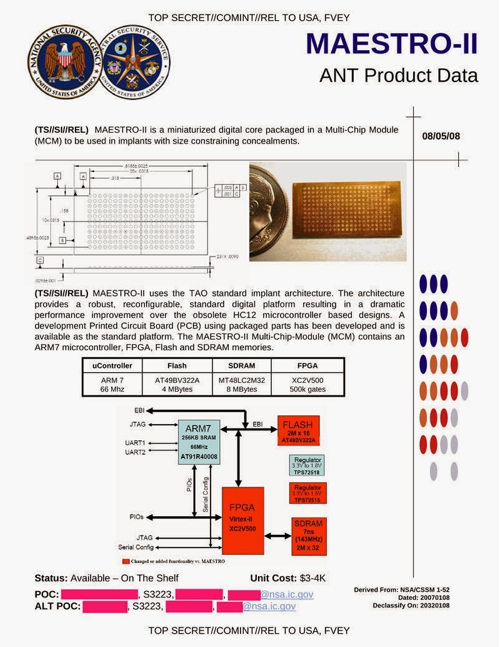

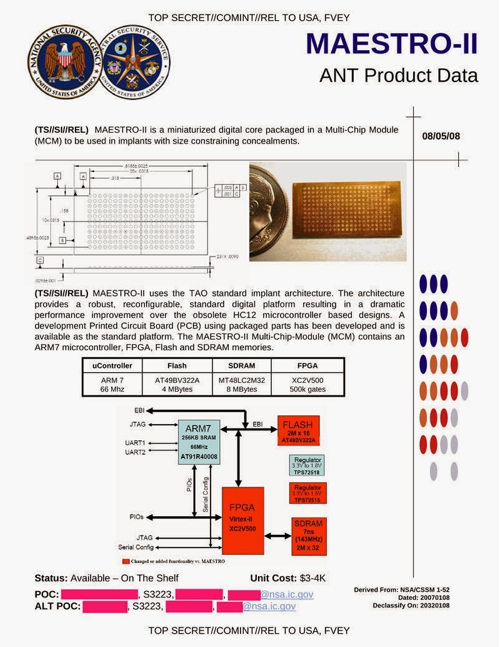

MAESTRO-II - мини-ПК

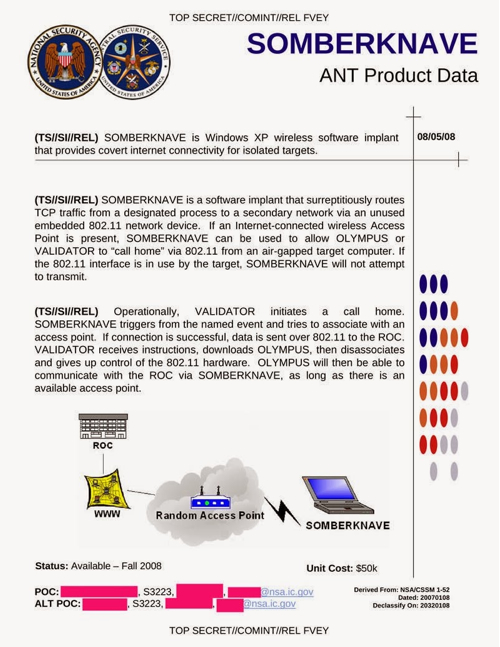

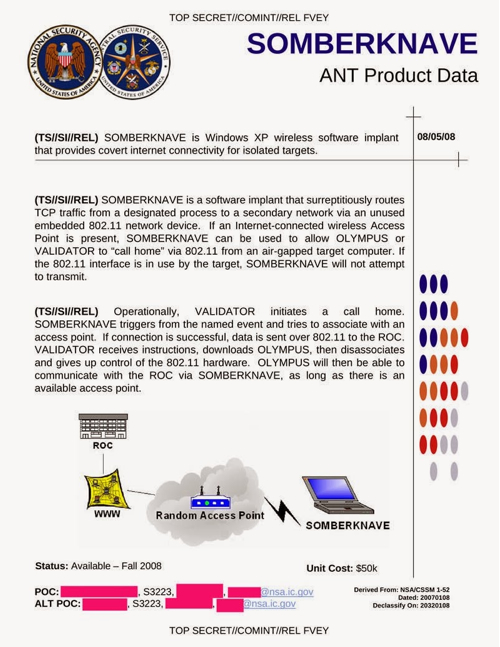

SOMBERKNAVE - жучок для локальных сетей

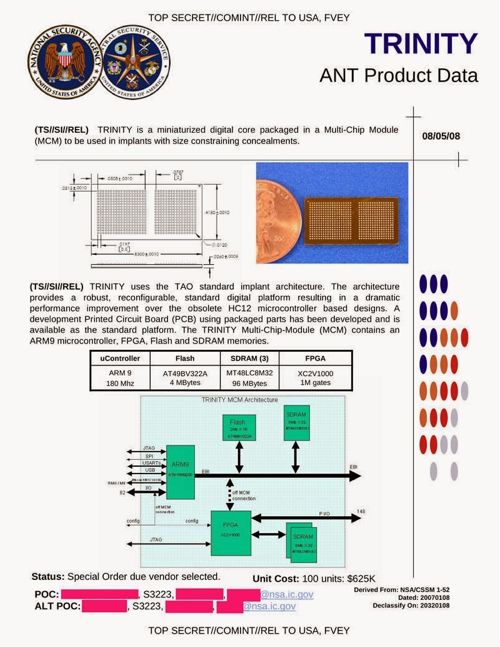

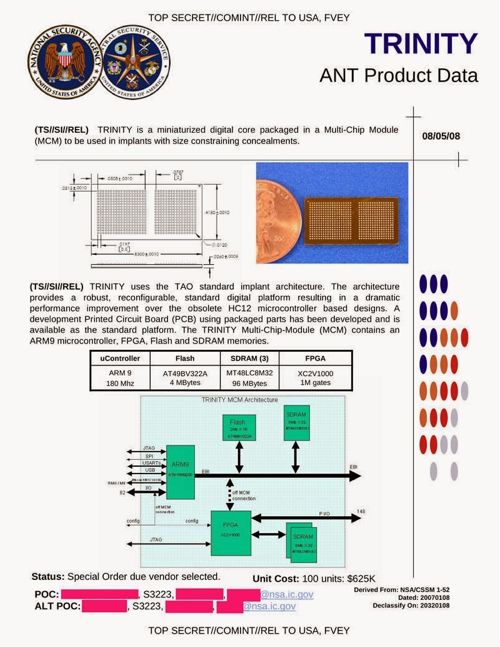

TRINITY - мини-ПК

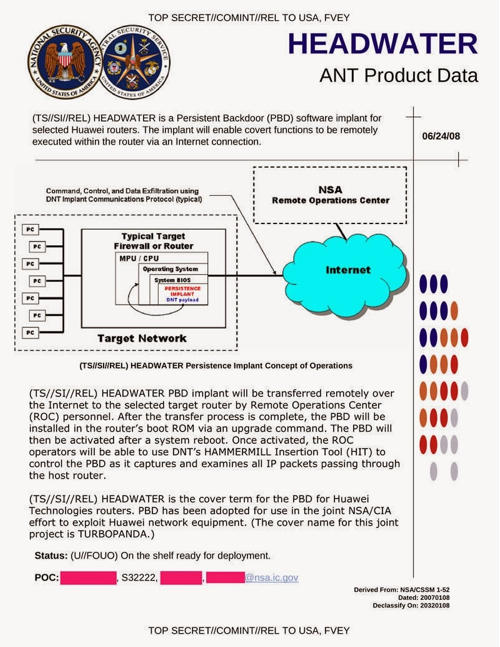

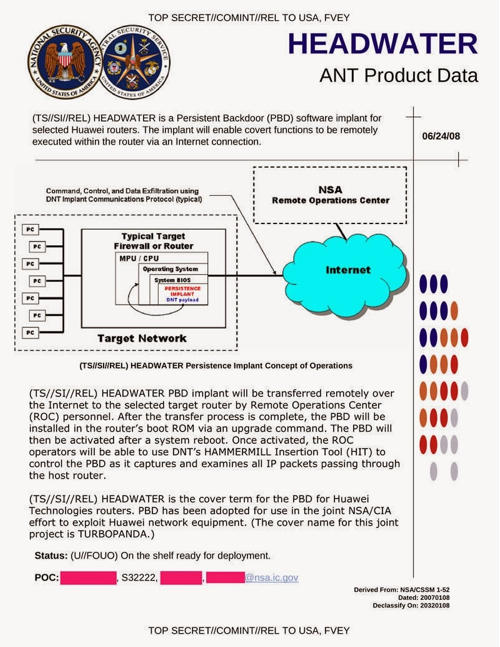

HEADWATER - жучок для роутеров Huawei

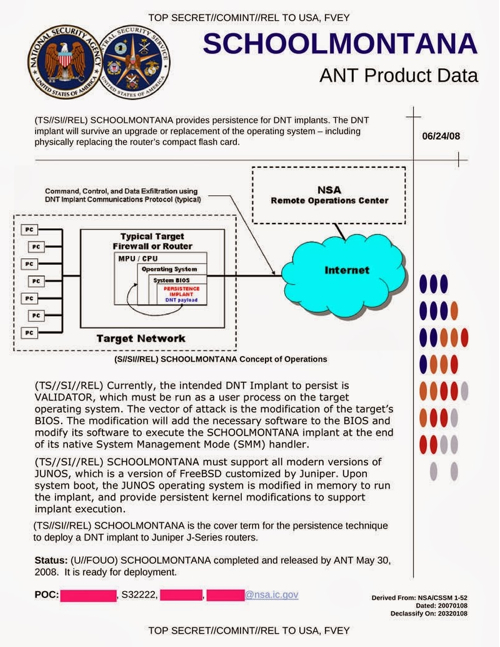

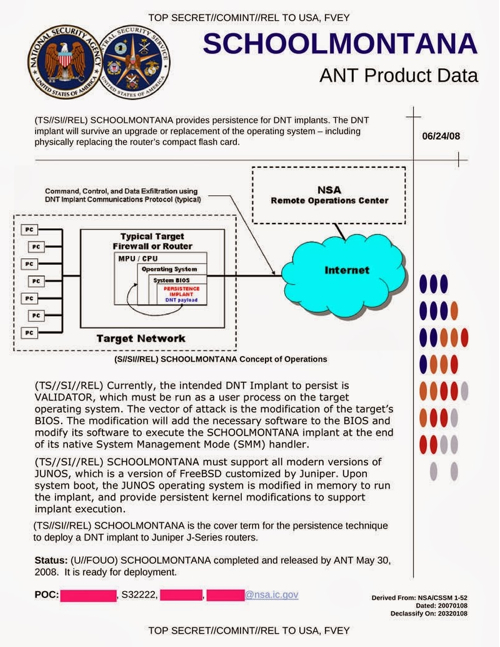

SCHOOLMONTANA - жучок для роутеров Juniper

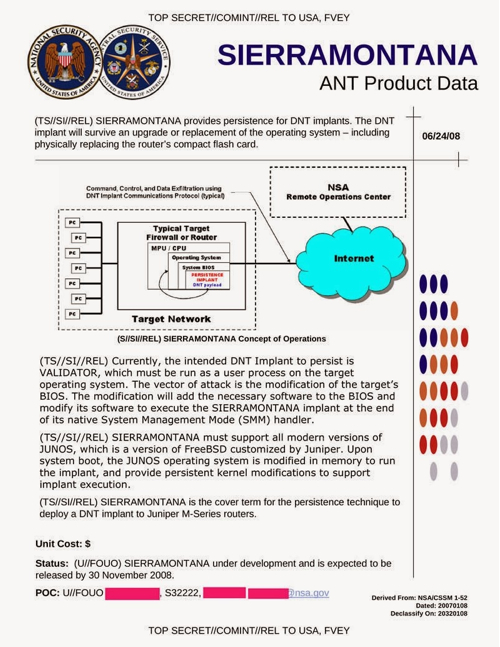

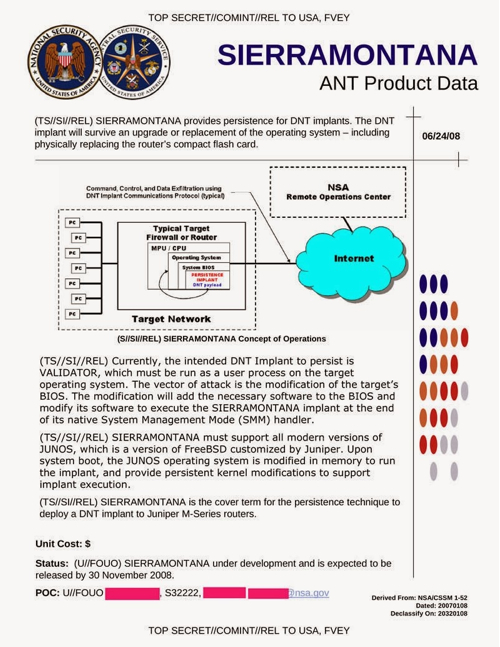

SIERRAMONTANA - жучок для роутеров Juniper

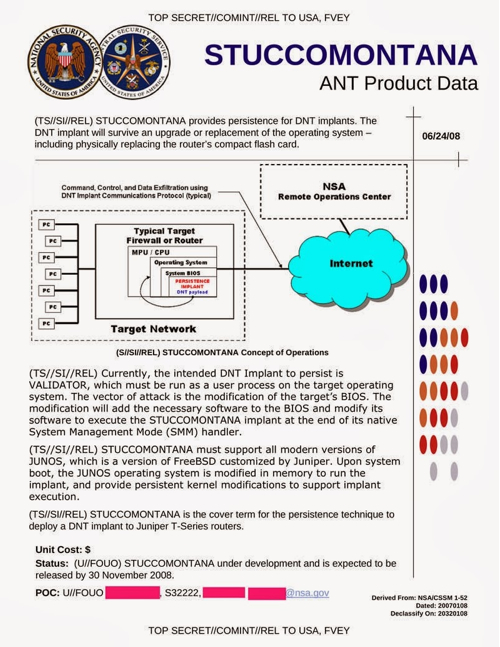

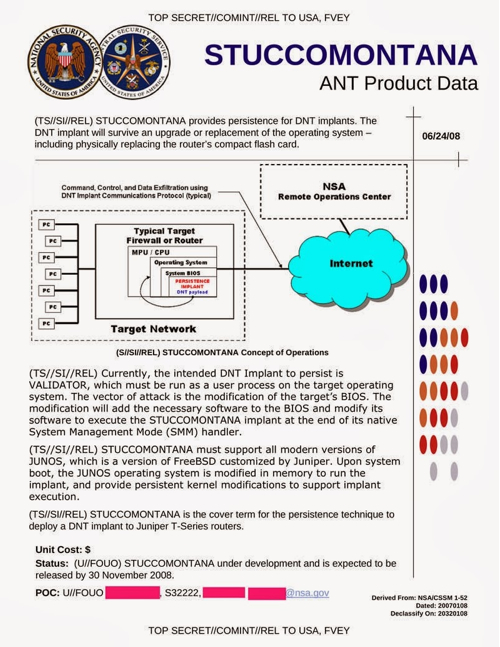

STUCCOMONTANA - жучок для роутеров Juniper

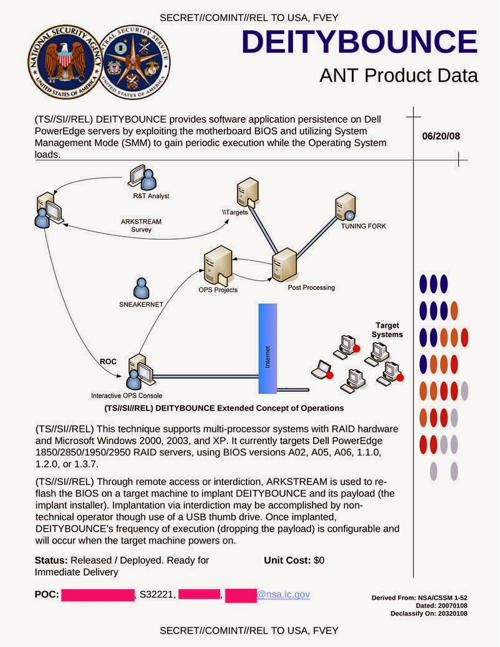

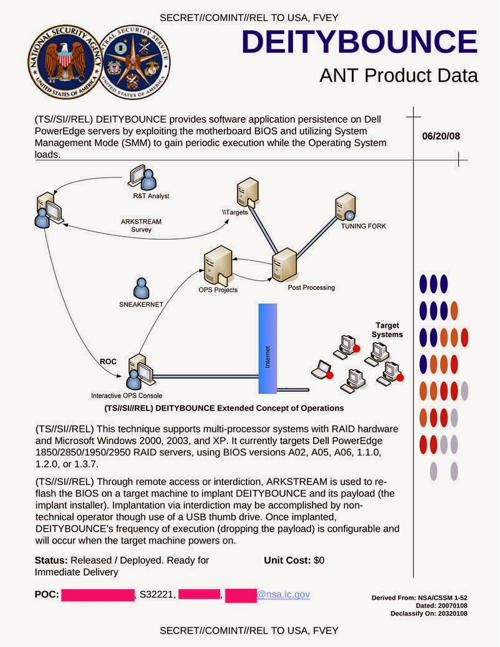

DEITYBOUNCE - жучок для серверов Dell

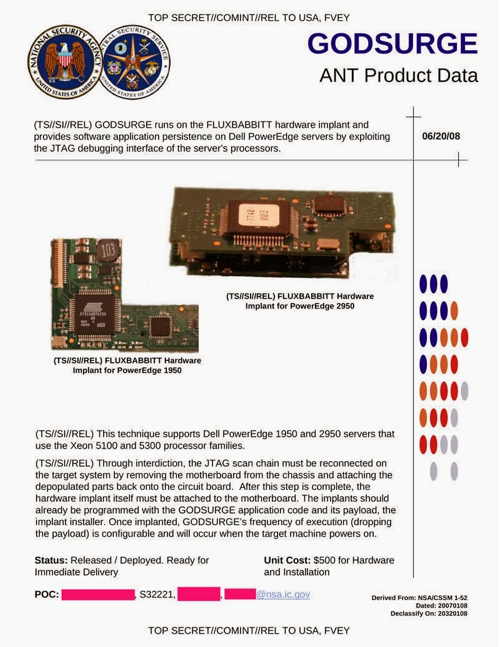

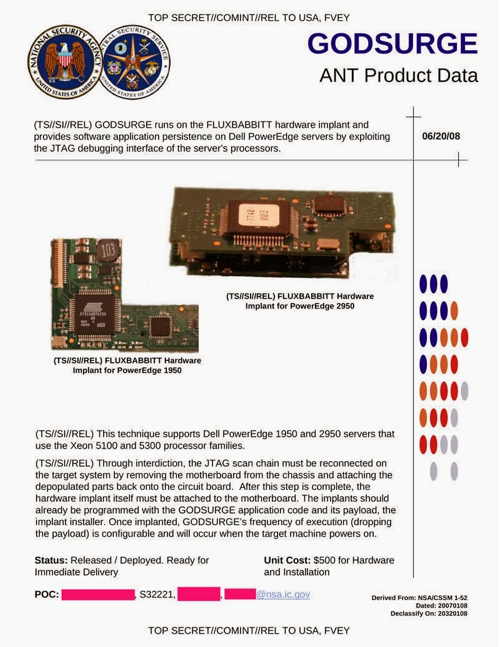

GODSURGE - жучок для серверов Dell

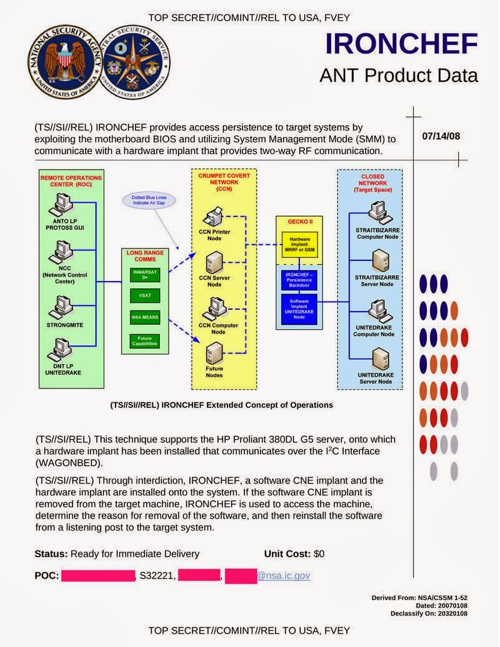

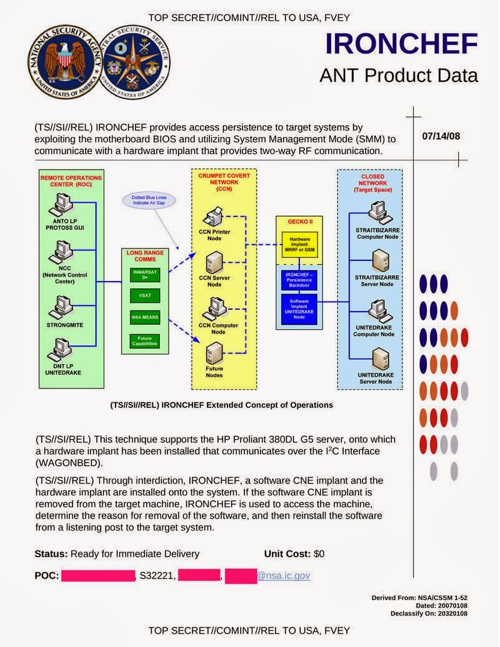

IRONCHEF - жучок для серверов HP

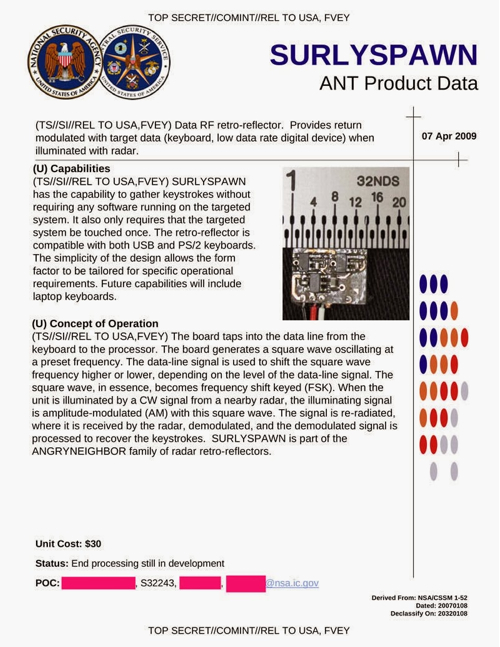

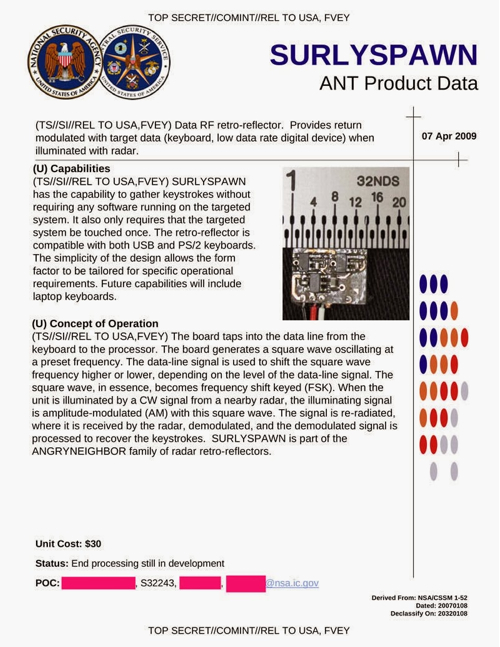

SURLYSPAWN - передатчик

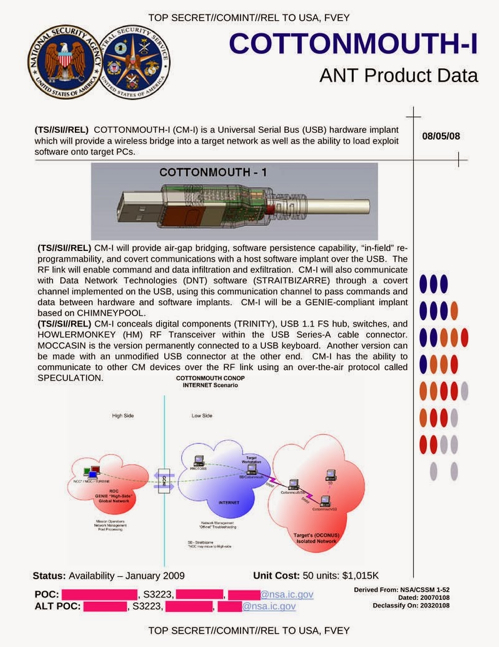

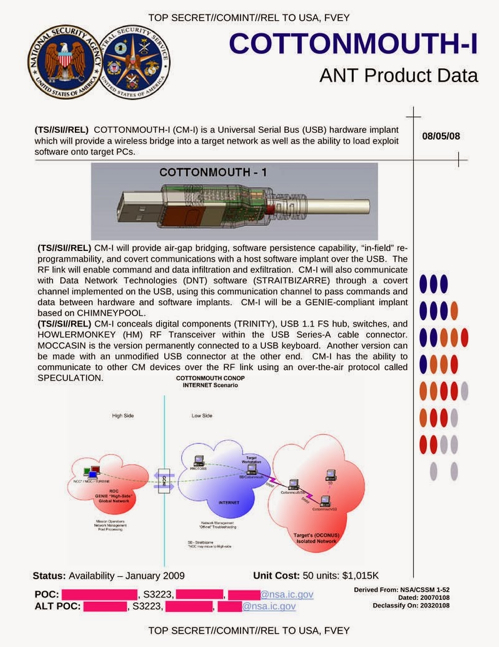

COTTONMOUTH-I - жучок для соединений USB

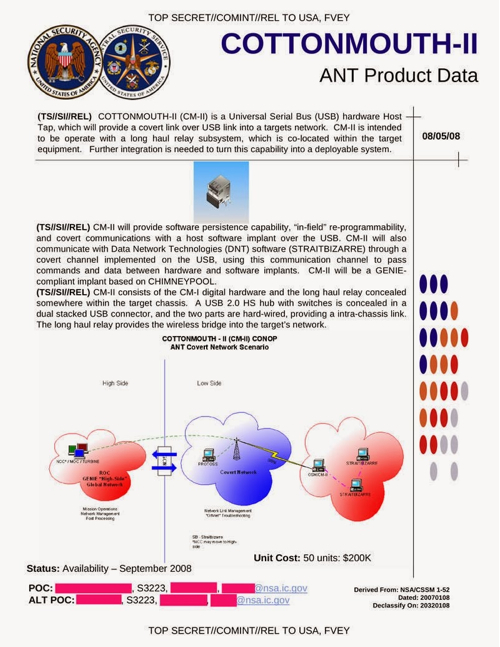

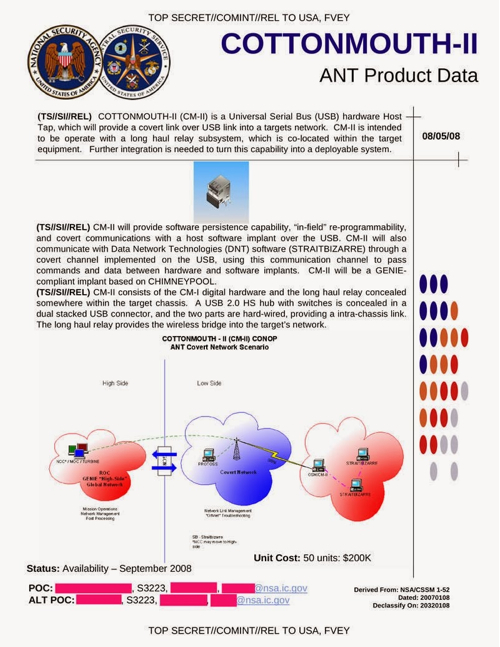

COTTONMOUTH-II - жучок для соединений USB

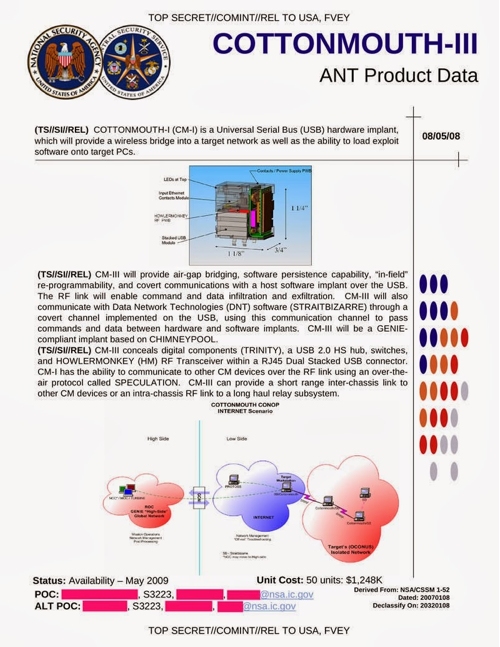

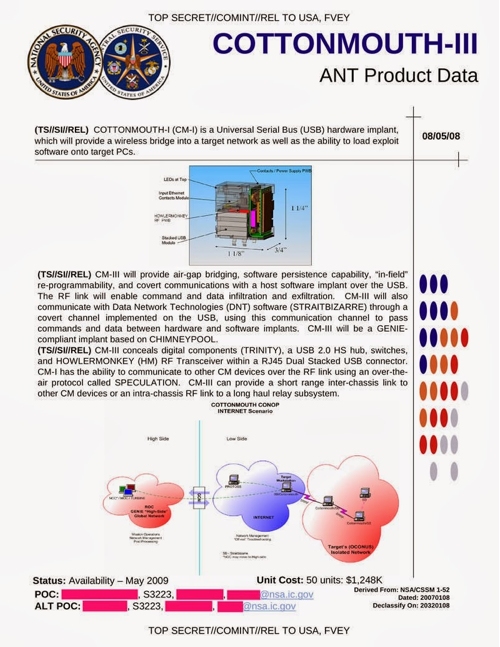

COTTONMOUTH-III - жучок для соединений USB

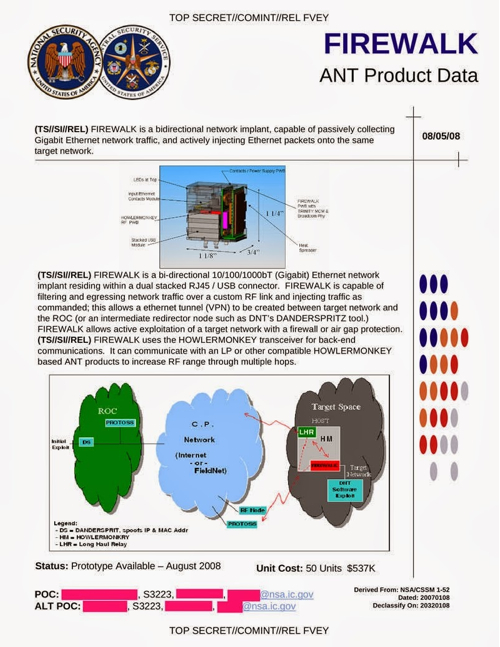

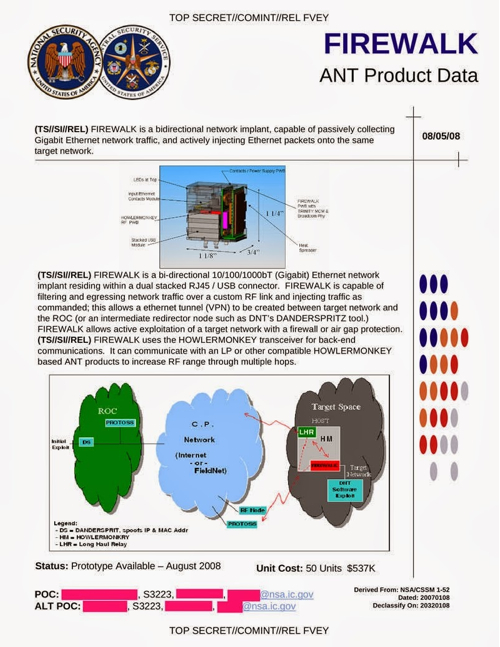

FIREWALK - жучок для соединений LAN

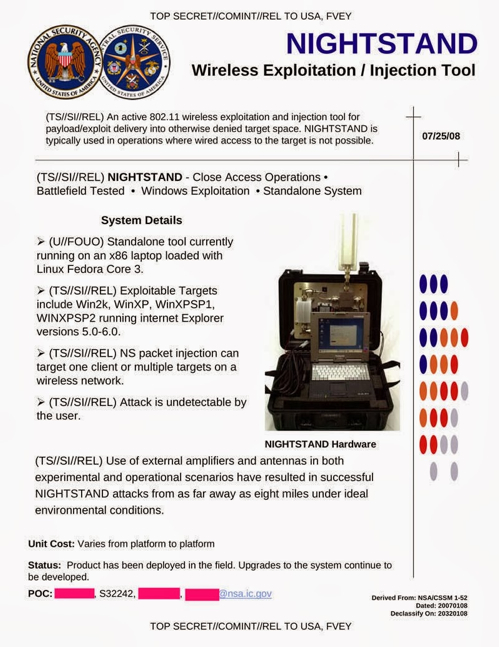

NIGHTSTAND - оборудование связи

Жучки АНБ созданы таким образом, чтобы они могли продолжать работать после перезагрузки и даже обновления прошивки оборудования. Внедрение осуществляется с помощью различных уязвимостей, технических интерфейсов, BIOS, загрузочных секторов и т. п.

Вендоры отреагировали на публикацию Spiegel, отрицая наличие любых форм сотрудничества со спецслужбами. Старший вице-президент, глава по безопасности Cisco Джон Стюарт (John Stewart) заявил, что компания не сотрудничает с государственными органами и не помещает в свое оборудование бэкдоры. Он также сказал, что в настоящее время экспертам Cisco неизвестны какие-либо уязвимости в решениях компании, которые могли быть использованы для внедрения бэкдоров.

Российский офис Cisco на вопросы CNews не ответил.

В российском офисе Samsung на запрос издания CNews ответили следующим образом: «Samsung следует законодательным нормам тех стран, в которых ведет бизнес. В настоящее время мы ведем процесс сертификации жестких дисков, которые будут поставляться на территорию РФ. До завершения процесса сертификации, официальных поставок жестких дисков Samsung на территории России не будет».

Системы для контроля над сетевыми экранами

<small>JETPLOW, программный «жучок» для межсетевых экранов Cisco</small>

<small>HALLUXWATER, бэкдор для межсетевых экранов Huawei Eudemon, Netscreen, ISG 1000</small>

<small>FEEDTROUGH, программный «жучок» для межсетевых экранов Juniper Netscreen N5XT, NS25, NS50, NS200, NS500, ISG1000</small>

<small>GOURMETTROUGH, программный «жучок» для межсетевых экранов Juniper NSG5T, NS50, NS25, ISG1000, SSG140, SSG5, SSG20</small>

<small>SOUFFLETROUGH, бэкдор для BIOS межсетевых экранов Juniper SSG30x/SSG50x</small>

Устройства слежения за клавиатурой

<small>SURLYSPAWN, аппаратный «жучок» для отслеживания клавиатурных нажатий с передачей данных по радиоканалу</small>

Системы перехвата изображения

<small>RAGEMASTER, аппаратный «жучок» для перехвата сигнала с экранов VGA</small>

«Жучки» для портов USB и Ethernet

<small>COTTONMOUTH-I, аппаратный «жучок» для перехвата данных и инъекции троянов через USB-порт, способный передавать данные по радиоканалу</small>

<small>COTTONMOUTH-II, аппаратный «жучок» для удаленного доступа и контроля над целевой системой через USB-порт</small>

<small>COTTONMOUTH-III, аппаратный «жучок» для организации радиоканала к другим устройствам COTTONMOUTH. Устанавливается на USB-порт</small>

<small>FIREWALK, аппаратный «жучок» для перехвата и инъекции пакетов в порты USB и Ethernet</small>

Аппаратные «жучки» для ПК

<small>GINSU, программный «жучок» для шины PCI для ОС Windows 9x, XP, 2000, 2003, Vista</small>

<small>IRATEMONK, программный «жучок» для Western Digital, Seagate, Maxtor, Samsung</small>

<small>SWAP, программный «жучок» для ОС Windows, FreeBSD, Linux, Solaris</small>

<small>WISTFULTOLL, «жучок» для управления ОС Windows c помощью технологии Windows Management Instrumentation (WMI)</small>

<small>HOWLERMONKEY, аппаратный «жучок» для приема-передачи радиосигнала и дистанционного управления ПК</small>

<small>JUNIORMINT, аппаратный «жучок» - микро-ПК на основе процессора ARM9</small>

<small>MAESTRO-II, аппаратный «жучок» - микро-ПК на основе процессора ARM7</small>

<small>SOMBERKNAVE, программный «жучок» для Windows XP, подключающийся к устройствам АНБ с помощью Wi-Fi</small>

<small>TRINITY, аппаратный «жучок», свободно конфигурируемый микро-ПК на основе ARM9</small>

Аппаратные «жучки» для маршрутизаторов

<small>HEADWATER, программный бэкдор для удаленного управления маршрутизаторами Huawei, удаленно устанавливаемый в Boot ROM</small>

<small>SCHOOLMONTANA, программный «жучок» для BIOS маршрутизаторов Juniper J-серии</small>

<small>SIERRAMONTANA, программный «жучок» для BIOS маршрутизаторов Juniper M-серии</small>

<small> STUCCOMONTANA, программный «жучок» для BIOS маршрутизаторов Juniper T-серии</small>

Аппаратные закладки для серверов

<small>DEITYBOUNCE, программный «жучок» для BIOS серверов Dell PowerEdge 1850/2850/1950/2950 (BOIS A02,A05, A06, 1.1.0, 1.2.0, 1.3.7)</small>

<small>GODSURGE программный «жучок» для аппаратного «жучка» FLUXBABBITT.

Используется для серверов Dell PowerEdge 1950/2950</small>

<small>IRONCHEF, «жучок» для HP Proliant 380DL G5</small>

Решения для атак на Wi-Fi сети

<small>NIGHTSTAND, устройство для внедрения пакетов в сети Wi-Fi</small>

<small>SPARROW II, устройство для взлома сетей Wi-Fi</small>

Устройства для обнаружения и снятия информации с «жучков»

<small>CTX4000, устройство непрерывного анализа и получения сигналов от аппаратных «жучков» VAGRANT и DROPMIRE</small>

<small>LOUDAUTO, устройство для записи звуковой информации</small>

<small>NIGHTWATCH - система реконструкции сигнала «жучка» VAGRANT с выводом на монитор</small>

<small>PHOTOANGLO, обновленная версия устройства CTX4000</small>

<small>TAWDRYYARD, аппаратный модуль для поиска «жучков»</small>

Системы для скрытного управления мобильными телефонами

<small>DROPOUTJEEP, программный «жучок» для операционной системы iOS (iPhone) для перехвата SMS, голосовой почты, данных о местоположении, контроля над микрофоном и камерой</small>

<small>GOPHERSET, «жучок» SIM-карт в GSM-устройствах</small>

<small>MONKEYCALENDAR, программный «жучок» для тайной отправки SMS о местоположении устройства</small>

<small>TOTECHASER, программный «жучок» для спутникового телефона Thuraya 2520 (ОС Windows CE) для скрытной передачи данных по каналу SMS</small>

<small>TOTEGHOSTLY 2.0, программный «жучок» для устройств на Windows Mobile, позволяющий скрытно скачивать и загружать файлы, читать SMS, голосовую почту, собирать данные об местоположении, управлять микрофоном и камерой</small>

<small>PICASSO, модифицированные GSM-устройства для скрытного сбора данных о местоположении и звонках владельца</small>

Устройства для контроля и отслеживания мобильных телефонов

<small>CROSSBEAM - «жучок» для внешнего доступа к данным, передаваемым GSM-телефоном</small>

<small>CANDYGRAM - ложная базовая станция GSM, применяемая для определения местонахождения объекта и отправки скрытых SMS</small>

<small>CYCLONE HX9, ложная базовая станция GSM, применяемая для прослушивания сотовых телефонов и перехвата данных</small>

<small>EBSR, ложная базовая станция GSM</small>

<small>ENTOURAGE, устройство для поиска и определения местоположения телефонов GSM и 3G</small>

<small>GENESIS, модифицированный сотовый телефон с анализатором спектра GSM и 3G сетей для радиоразведки</small>

<small>NEBULA, ложная базовая станция для сетей EGSM, UMTS, CDMA2000</small>

<small>TYPHON HX, ложная базовая станция для сетей GSM 850/900/1800/1900 МГц</small>

<small>WATERWITCH, устройство для определения местоположения мобильных телефонов</small>

==========================================================================================

Начало тут: АНБ внедряло шпионские лазейки в компьютеры ведущих фирм, перехватывая отчеты об ошибках Microsoft

Комментарии

Они наши станции - Глонассы не пустили к себе, в США.

Одна контора получила заказ на жучки. Другая - на суперкомпьютеры. Третья - на спутники системы "Эшелон". Четвертая - на ПО. А там пятая, шестая, сотая в очереди толкутся - на распил бюджета. И каждая в клювике приносит "конвертик" госслужащим, принимающим решения. Вот такая вот борьба с коррупцией. :-)))

А директор АНБ радостно потирает руки, увеличивая штатный персонал для обработки информации.

И все при этом стыдливо молчат о том, что все это не имеет никакого практического смысла.

Компания «Рамблер» все-таки должна будет заплатить штраф за то, что отказалась раскрыть государству тайну переписки своих пользователей. «Рамблер» пытался оспорить это в суде, но жалобу отклонили. При этом никакого постановления суда на то, чтобы раскрывать переписку, не было.

Якобы ФСО создает целую базу оппозиционно настроенных блоггеров. Стоить эта разработка будет более 30 млн рублей. Новость сразу вызвала волну негодования в сети. Впрочем, Антон Носик считает, что это просто освоение бюджетных денег на очень популярной теме. В принципе, любая государственная структура имеет некий бюджет на мониторинг информационного поля. Это набор довольно несложных технических приемов. Операции простейшие по «гуглению», которыми владеет младший школьник. Но денег можно освоить сколько угодно.

Интересная штука на самом деле.

Причём многопроцессорные технологии, связанные с самообучением и распознаванием образов - уже лет двадцать, как укрыты глухим молчанием. И на западе, и на востоке.

И техника по производительности и скоростям с тех пор существенно скакнула. А для алгоритмов, основанных на статистиках - чем больше поток информации - тем точнее выводы.

Вообще, кого-то пугать - это не совсем умно.

Тем более - неизвестную тебе секретную организацию. ))))))))))))))))

Вернее служить там..

Говорили что пожалею.

А всё же страшнее, что воруются идеи. Разработки.

Нормальные люди при таких раскладах жертвовали бы свои зарплаты "в пользу бедных", на дорогие операции малоимущим, скажем, и т.д. ...

А насчёт северных чиновников - точно, у них же ещё и надбавки немалые, как тут поделиться такой огромной суммой ... :))))

Комментарий удален модератором

И я не отправляю ))

Так как ОСНОВНОЙ рабочий комп, с важной инфой НЕ подключен ни к какой сети, нет ни вай фая ни блютуза - НИЧЕГО ))

Но с паразитным излучением это ТАК ДОРОГО, и нужна ОХРЕНИТЕЛЬНО чувствительная аппаратура и стоит она СТОЛЬКО..........

А сейчас паразитных излучений нет разве что от тапочек ))

А мотор-генератор - прост, и надежён как лом. )))

Комментарий удален модератором

Комментарий удален модератором

Не совсем гуманно, конечно, но ... на войне как на войне... )))

Кто же раскроет САМОЕ последнее ))

СИМ - Карта, делается "ставится" жучок именно фабрично ))

А программные жучки ВООБЩЕ нереально отследить ))

Вот сейчас в этом тексте я "поставил" жучок - определитель IP.. (ОС, конфигурации компьютера, устройство выхода в интернет, определение провайдера и еще порядка 50 различных параметров)

Его даже модеры МП не смогут увидеть... )))

Про программы я ничего не говорю.

Это до того ЭЛЕМЕНТАРНО просто ))

Непосредственно ИЗНАЧАЛЬНО, в самой архитектуре СИМки уже есть "спящий" жучок ..

Это же давно делается...

Во всех ИЗНАЧАЛЬНО ))

Я тебе больше скажу.

Самый простой пример

Вот я купил Самсунг ТВ - 6 серии..

Покопался с ОС и программным обеспечением по совету "друзей"

И результат он стал полностью СЕДЬМОЙ серией )) + некоторые возможности 8й серии ))

Результат экономия 28 000 рубликов )))

А если "допаять" один порт, то вообще станет полностью 8-й серии **

Заметь - впаять один разъем и все ))

Вся элементная база ОДНА для всех серий )))

насчет всех-ты о чем? о жучках или програмном обеспечении? а потом - я сам работаю с самсунгом. так вот то что мы у их берем не идет именно на Россию, а делается громадными партиями на европу. то есть выяснить куда пойдет товара, до момента тгрузки нереально.

Делается (ввод) через пульт..

Есть ОГРАНИЧЕНИЯ, можешь улучшить так что ВООБЩЕ не включится )))

Помню что это "улучшение" было размещено на спец сайте - форуме..

Помню добавил просмотр ВИДЕО, в 6-й нет этой функции а в 7-й есть ))

Что то еще добавил..

Там прямо выходишь в ЗАВОДСКИЕ настройки, длиннющее меню, хрен ногу сломать можно ))

Я сейчас с логтопа работаю, а ссылка по моему в закладках на стационарном была..

Вот не помню осталась или нет..

В пятницу смогу точно сказать.

Попробуй прямо в Яндексе запросить делаем из Самсунга 8 серия - Девятую..

Ну это да)) тт чистил на выходных ноут сна. Наулучшал блин до синего экрна смерти))

Ты просто сначала сравни ЧЕГО нет в 8-й , и что есть в 9-й..

Так и делай запрос.

Мне нужно было добавить просмотр видео, а был только просмотр фото ))

Вот так я и раскопал )))

ТТХ есть же в Инете ))

Что ты мне тогда мозги пудришь ? ))))

Шутник однако..

Я и сам прочитал что 8 серия это полностью новая линейка ))

Кстати реально красивый телевизор. Одно гложет посмотрел изогнутую лжишку, и тоже очень понравилось)

Жучки куда мельче. ))))

Но для неуловимых и анонимных героев - полезная информация к размышлению. )))

Я спокойно разговариваю по телефону, а этот подлец Обама все слушает и записывает?

а потом шантажировать меня будет?

Долой!

Обаму или телефон?

За удовольствие надо платить. ))))))))))))

Это сразу будет со сканировано и твой ТЛФ будет занесен просто в БАЗУ...

А при неоднократном упоминание, будет поставлен на постоянное сканирование ))

Они встраиваются в АРХИТЕКТУРУ..

При ДЕСЯТКАХ миллионах транзисторов...

Разве реально обнаружить "жучка", если он ВСТРАИВАЕТСЯ на уровне разработки, ну допустим процессора или ЛЮБОЙ микросхемы...

Разработчик УКАЖЕТ ТОЛЬКО такую АРХИТЕКТУРУ, которая именно для осуществления определенной функции, а что бы РЕАЛЬНО понять ЧТО делает данный чип надо ЗНАТЬ всю архитектуру..

Более того надо знать - ФУНКЦИОНАЛЬНУЮ схему и ПРИНЦИПИАЛЬНУЮ обязательно..

Ну 1500 + еще один - Кондрашев ))

Надо быть просто идиотом что бы не воспользоваться такой халявой следить за потенциальным противником..