Целью атак с мошеннической точкой доступа (Rogue Wi-Fi Access Point Attack) является не пароль от Wi-Fi сети, а данные, передаваемые через эту точку доступа. В передаваемых данных можно поймать учётные данные (логины и пароли) от веб-сайтов, узнать, какие сайты были посещены, какие данные вводил пользователь и другое.

Установка WiFi-Pumpkin

WiFi-Pumpkin – это ещё одна программа для настройки беспроводной мошеннической точки доступа. Её особенностью является графический интерфейс, который ещё больше упрощает атаку Rogue Access Point. В платформу встроены плагины (другие программы), которые собирают данные и выполняют различные атаки.

Для установки WiFi-Pumpkin в Kali Linux необходимо ввести:

|

|

git clonehttps://github.com/P0cL4bs/WiFi-Pumpkin.git

cdWiFi-Pumpkin

chmod+xinstaller.sh

sudo./installer.sh--install

|

Процесс запуска и настройки WiFi-Pumpkin

Запуск программы делается командой:

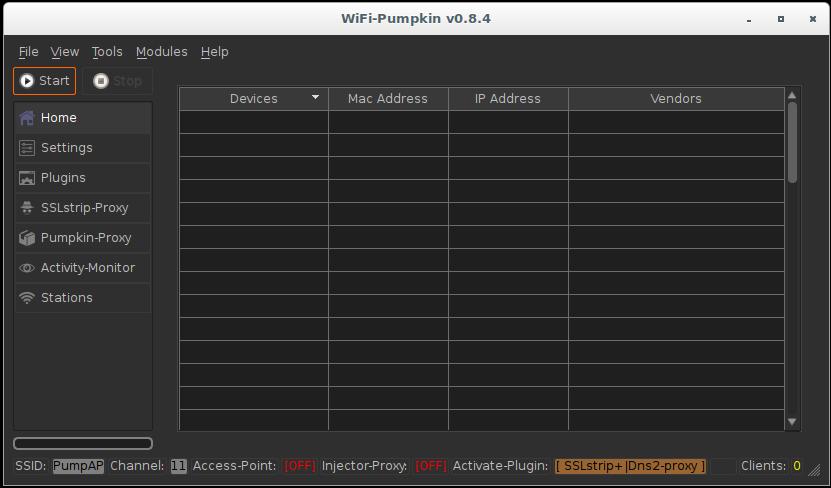

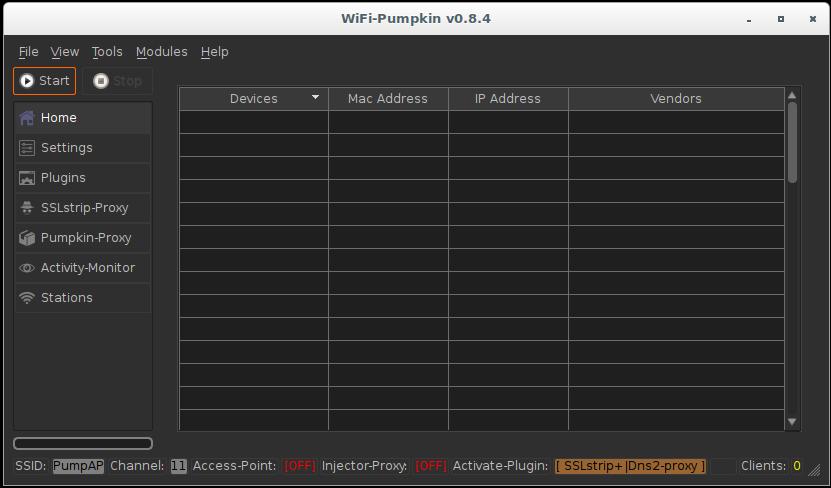

Обратите внимание, что при попытке запуска от обычного пользователя (не рута) программа не работает. После запуска открывается такой интерфейс:

Перейдите в настройки и поменяйте имя точки доступа (я выбрал WiFi-Home):

В Activity Monitor settings (настройках монитора активности) я ставлю галочки на HTTP-Requests (веб-запросы), HTTP-Authentication (учётные данные с веб-сайтов) и Pumpkin-Proxy.

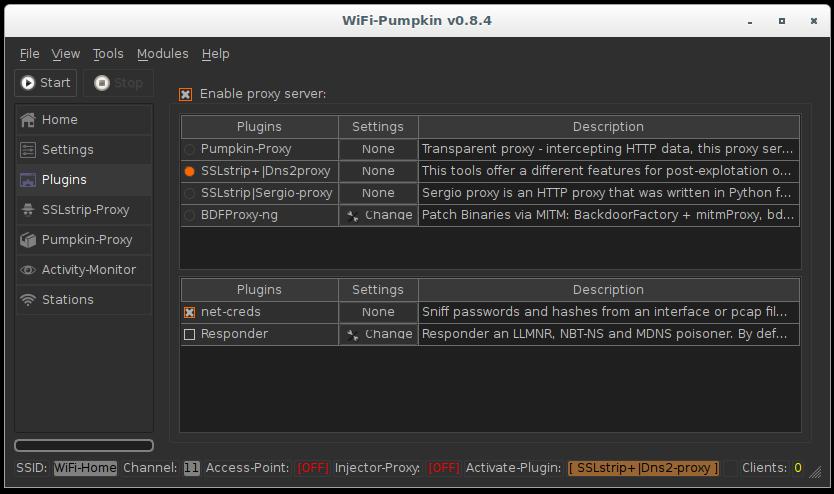

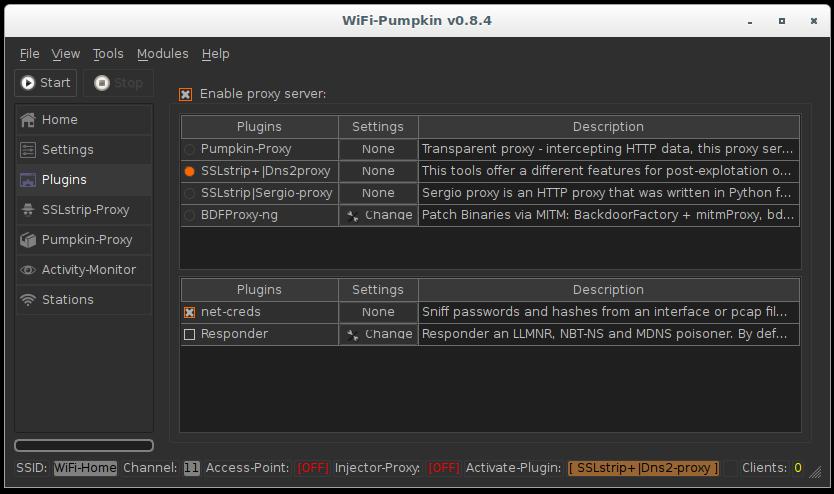

Во вкладке Plugins (плагины) выберите, что вам важнее. Pumpkin-Proxy позволяет использовать различные готовые решения (килогеры, BeEF, внедрение кода и т.д. Зато SSLStrip+ в паре с dns2proxy позволяют обходить HTTPS и перехватывать намного больше учётных данных.

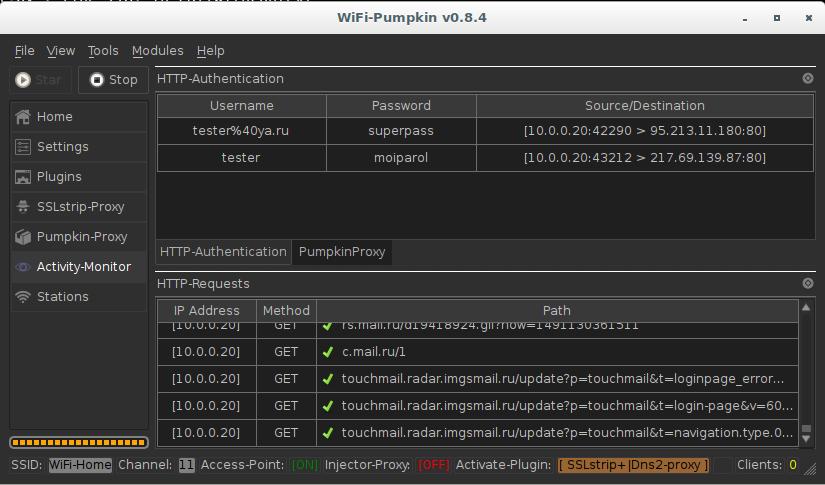

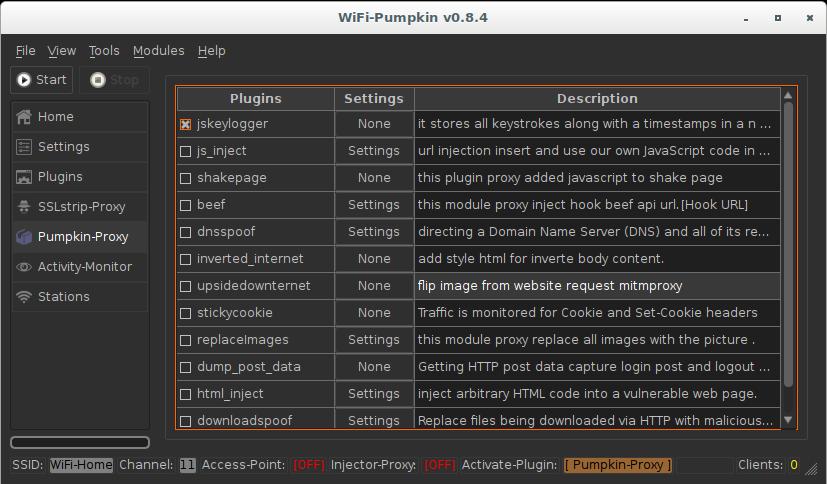

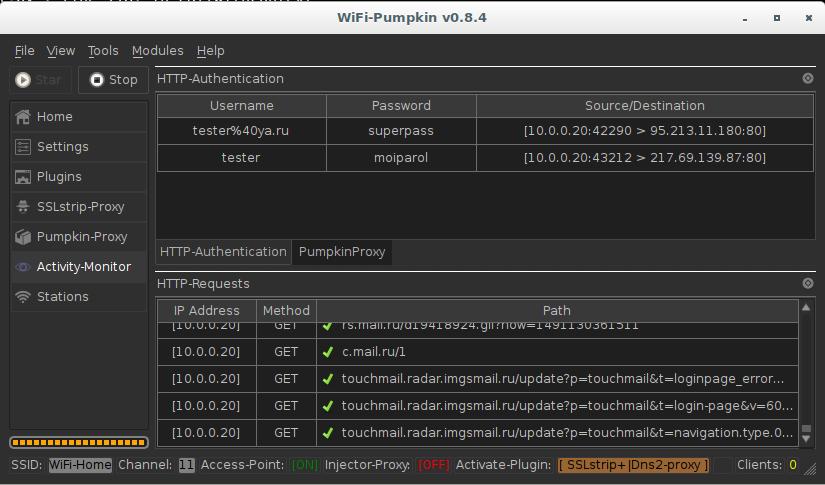

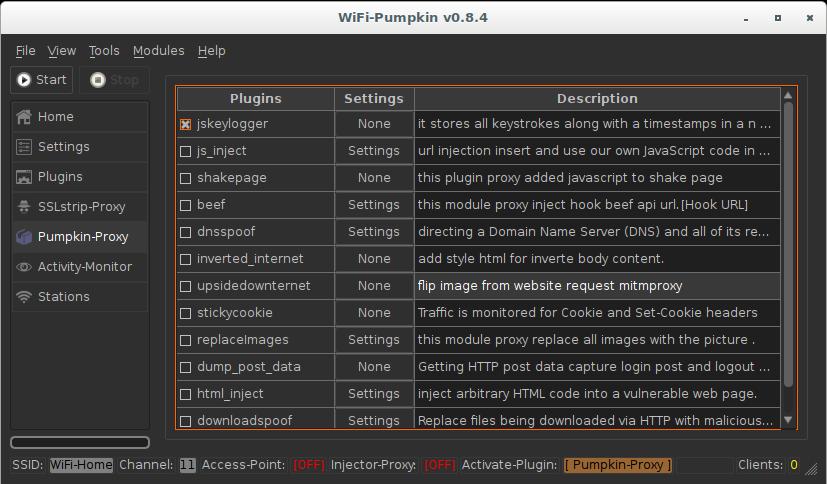

Во вкладке Plugins имеется краткое описание каждого плагина. Когда настройка будет завершена, нажмите Start. Можно увидеть перехваченные учётные данные для сайтов vk.com и mail.ru:

Плагины Pumpkin-Proxy

Во вкладке Pumpkin-Proxy имеются следующие плагины:

| beef |

Этот модуль внедряет код JavaScript, который «подцепляет на» BeEF. В качестве опции нужно указать адрес .js файла. |

| dnsspoof |

Подменяет ответы Domain Name Server (DNS). В настройка нужно указать, для какого доменного имени, какой возвращать IP. |

| downloadspoof |

Подменяет загружаемые через HTTP файлы на их вредоносные версии. |

| dump_post_data |

Собирает захваченные HTTP POST данные со страниц входа. |

| html_inject |

Внедряет произвольный HTML код в уязвимую веб-страницу. |

| inverted_internet |

Добавляет HTML стиль для инвертирования содержимого тега body. |

| js_inject |

Внедряет в страницу JavaScript код, в качестве опции нужно указать URL адрес файла с кодом. |

| keylogger |

Записывает все нажатия кнопок с временными метками в массив и отправляет атакующему. |

| replaceImages |

Заменяет все изображения на указанную в настройках картинку. |

| shakepage |

Плагин добавляет JavaScript с эффектом встряски страницы. |

| stickycookie |

Мониторинг трафика на заголовки Cookie и Set-Cookie. |

| upsidedownternet |

Переворачивает вверх ногами изображения на сайтах. |

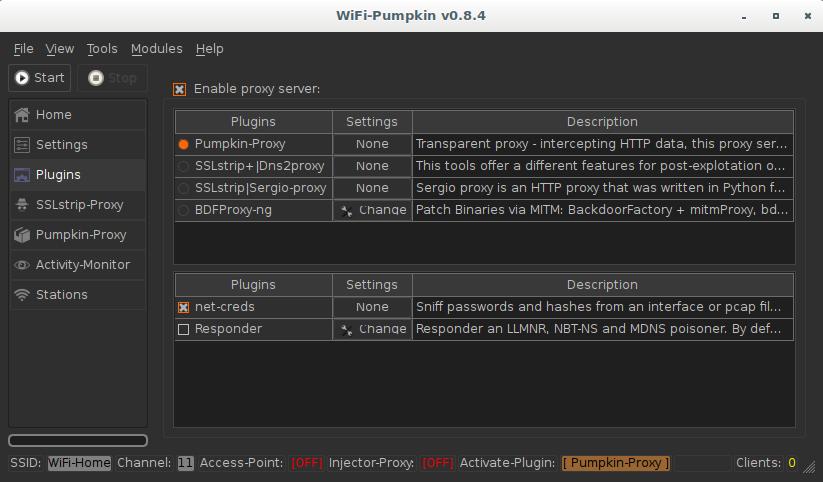

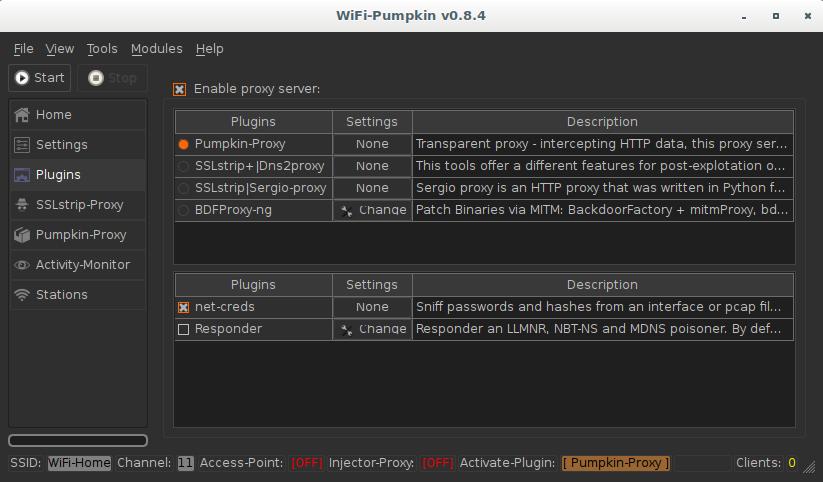

У некоторых из них имеются опции. Для изменения опций плагина нажмите Settings напротив названия плагина. Все эти плагины будут срабатывать только на веб-сайтах без HTTPS. Посмотрим работу этих плагинов на примере keylogger, т.е. мы будем перехватывать нажатия клавиш. Остановите работу ТД, если она запущена, перейдите во вкладку Plugins, выберите там Pumpkin-Proxy:

Теперь отметим желаемые для использования плагины Pumpkin-Proxy:

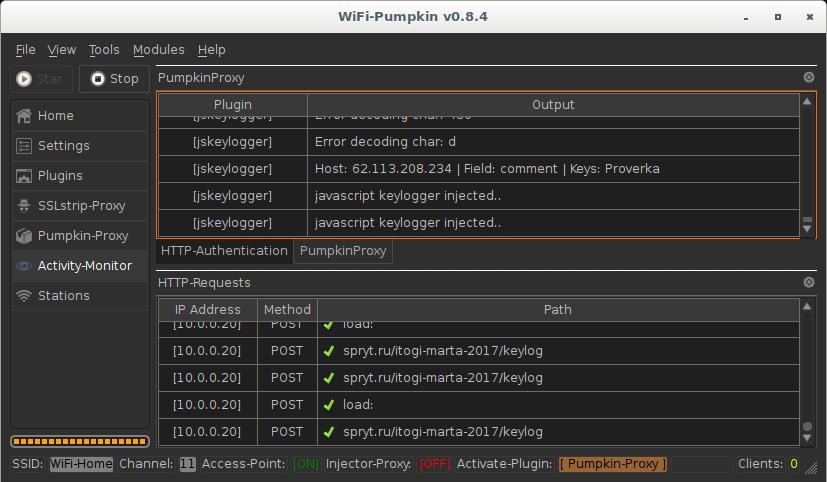

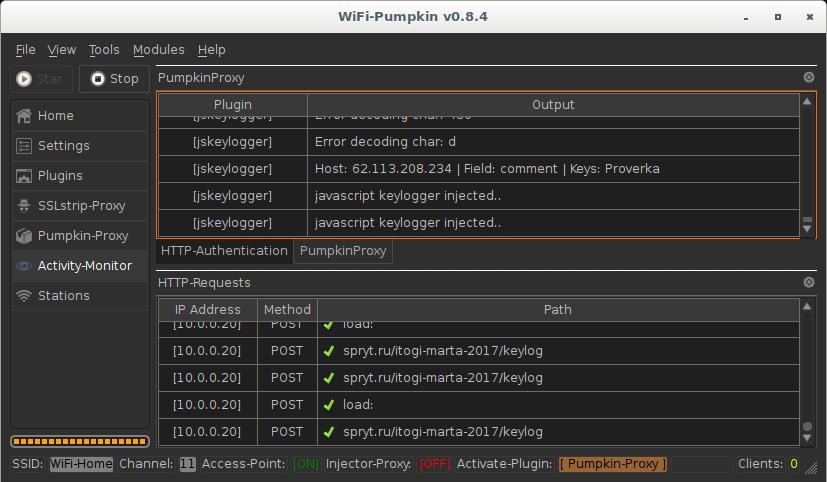

Запускаем точку доступа. Перейдите во вкладку Activity-Monitor, там кликните на PumpkinProxy:

В этом окне отображаются данные о работе плагина и перехваченная информация.

Дополнительные инструменты WiFi-Pumpkin

Кроме своего главного назначения – фальшивая точка доступа, WiFi-Pumpkin может выполнять другие функции, благодаря встроенным модулям. К этим модулям относятся:

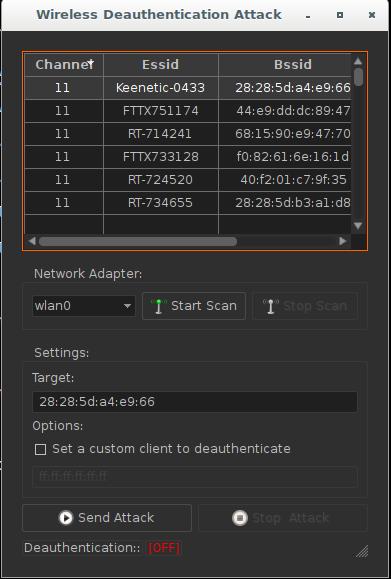

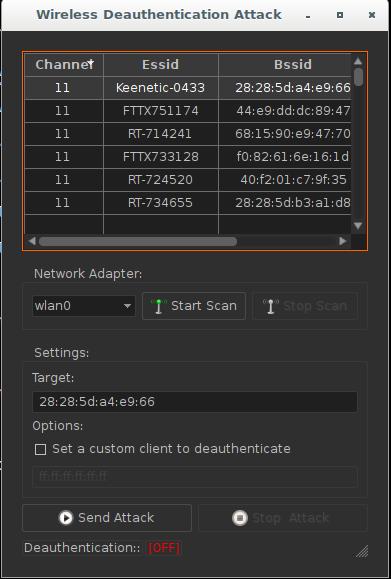

- Деаутентификация клиентов. Начинается со сканирования, затем из списка клиентов можно выбрать любого, кого нужно отсоединить от Wi-Fi:

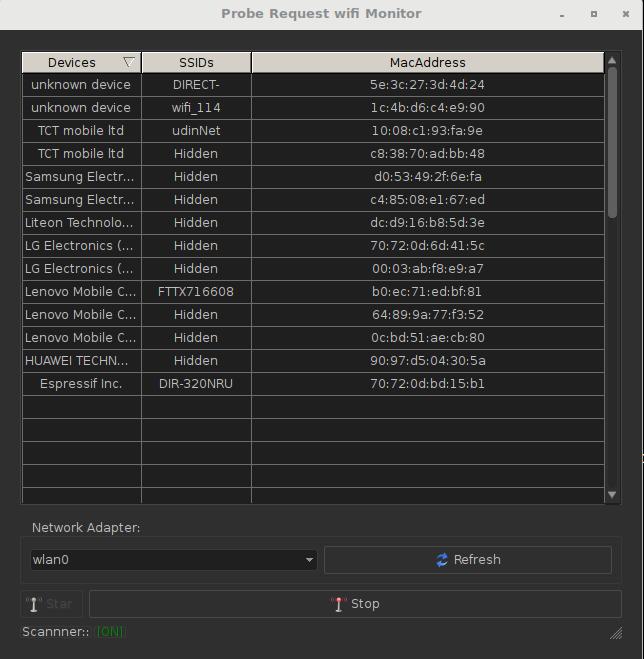

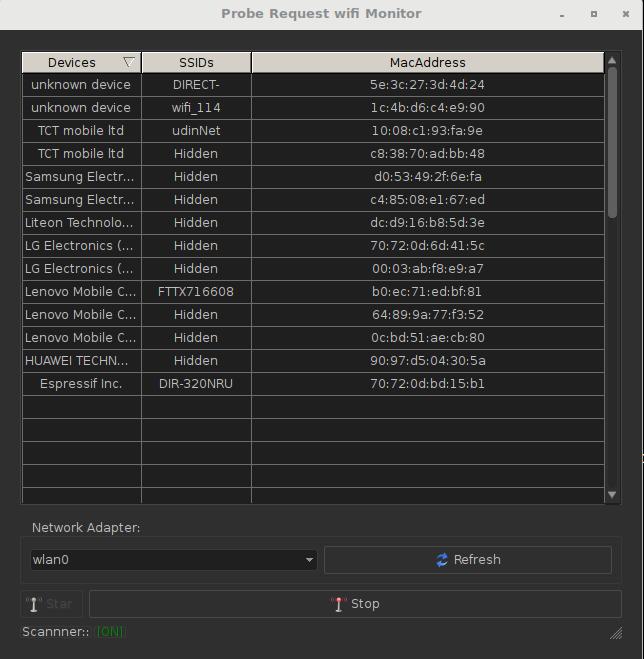

- Слежение за запросами зондирования (Probe Request) – они показывают, какие клиенты к каким точкам доступа пытаются подключиться:

- а также DHCP Starvation

- Фальшивые обновления Windows

- Фишинговый веб-сервер и прочие.

Благодаря графическому интерфейсу WiFi-Pumpkin ещё более упрощаются популярные атаки с мошеннической точкой доступа. Фреймворк реализует комплексный подход к атаке Rogue AP, что упрощает работу продвинутого хакера.

Комментарии