Процесс Doppelgänging: новая технология предотвращения вторжений работает во всех версиях Windows

Группа исследователей безопасности обнаружила новую технологию уклонения от вредоносного ПО, которая может помочь авторам вредоносных программ отбить большинство современных антивирусных решений и судебно-медицинских инструментов.

Дублированный процесс Doppelgänging , новый метод ввода кода без использования ПК использует встроенную функцию Windows и недокументированную реализацию загрузчика процессов Windows.

Исследователи безопасности Ensilo Тал Либерман и Евгений Коган, которые обнаружили атаку процесса Doppelgunging, представили свои результаты сегодня на конференции Black Hat 2017 Security, проходившей в Лондоне.

Процесс Doppelgänging работает во всех версиях Windows

По-видимому, атака Process Doppelgänging работает во всех современных версиях операционной системы Microsoft Windows, начиная с Windows Vista и заканчивая последней версией Windows 10.

Тал Либерман (Tal Liberman), руководитель исследовательской группы enSilo, сказал The Hacker New, что эта техника предотвращения вторжений похожа на Process Hollowing - метод, впервые введенный много лет назад злоумышленниками для преодоления возможностей защиты продуктов безопасности.

При атаке Process Hollowing хакеры заменяют память законного процесса вредоносным кодом, так что второй код запускается вместо исходных, инструментов контроля процесса захвата и антивируса, полагая, что исходный процесс запущен.

Поскольку все современные антивирусные и защитные продукты были обновлены для обнаружения атак Process Hollowing, использование этой техники не является большой идеей.

С другой стороны, Process Doppelgänging - совершенно другой подход к достижению того же самого, злоупотребляя транзакциями Windows NTFS и устаревшей реализацией загрузчика процессов Windows, который изначально был разработан для Windows XP, но переносился во всех более поздних версиях Windows.

Вот как работает Doppelgänging Attack:

Прежде чем идти дальше о том, как работает эта новая инъекция кода, вам нужно понять, что такое транзакция Windows NTFS и как злоумышленник может использовать ее для уклонения от своих вредоносных действий.

NTFS Transaction - это функция Windows, которая привносит концепцию атомных транзакций в файловую систему NTFS, позволяя создавать, изменять, переименовывать и удалять файлы и каталоги атомально.

NTFS Transaction - изолированное пространство, которое позволяет разработчикам приложений Windows записывать подпрограммы вывода файлов, которые гарантированно полностью или полностью завершаются.

По словам исследователя, Process Doppelgänging является беспилотной атакой и работает в четырех основных шагах, как указано ниже:

- Transact -process законный исполняемый файл в транзакции NTFS и затем перезаписывает его вредоносным файлом.

- Загрузить -создайте раздел памяти из измененного (вредоносного) файла.

- Откат - откат транзакции (намеренно не выполнен транзакция), что приводит к удалению всех изменений в законном исполняемом файле так, как они никогда не существовали.

- Анимации -bring Двойник к жизни. Используйте более старую реализацию загрузчика процессов Windows для создания процесса с ранее созданной секцией памяти (на шаге 2), которая на самом деле вредоносная и никогда не сохраняется на диске, «делая ее невидимой для большинства инструментов записи, таких как современные EDR».

Процесс Doppelgänging Уклоняется от большинства антивирусов

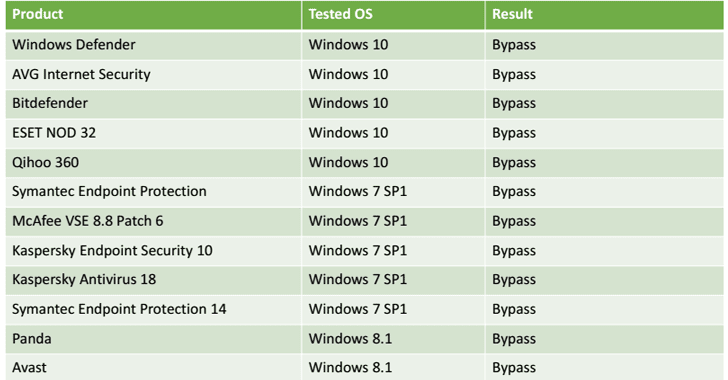

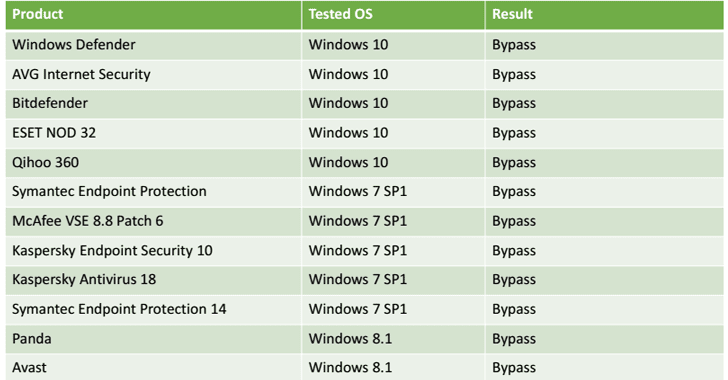

Либерман рассказал The Hacker News, что во время своего исследования они протестировали свою атаку на продукты безопасности от Windows Defender, «Лаборатории Касперского», ESET NOD32, Symantec, Trend Micro, Avast, McAfee, AVG, Panda и даже продвинули инструменты судебной экспертизы.

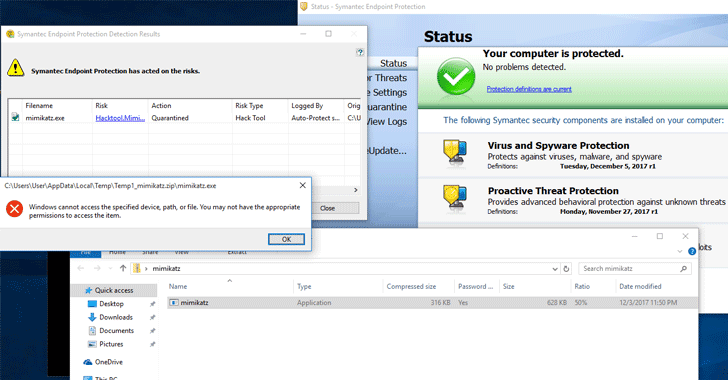

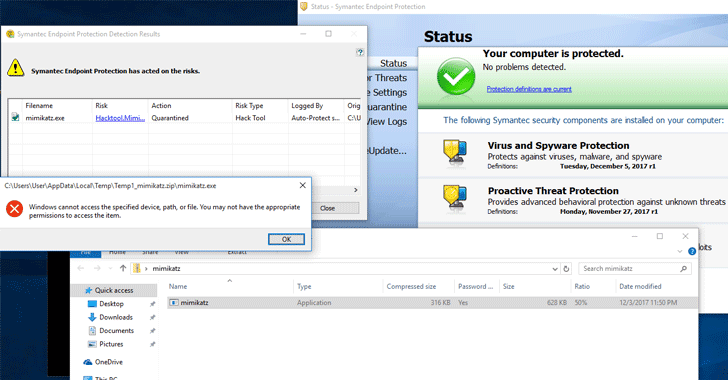

Чтобы продемонстрировать, исследователи использовали Mimikatz, инструмент для последующей эксплуатации, который помогает извлекать учетные данные из затронутых систем, а Process Doppelgänging - обходить обнаружение антивируса.

Когда исследователи запускали Mimikatz в основном в операционной системе Windows, антивирусное решение Symantec сразу же привлекло инструмент, как показано ниже:

Тем не менее, Mimikatz работал скрытно, без антивируса, отображающего любое предупреждение при выполнении с помощью Process Doppelgänging, как показано на изображении в верхней части этой статьи.

Либерман также сказал нам, что процесс Doppelgänging работает даже с последней версией Windows 10, кроме Windows 10 Redstone и Fall Creators Update, выпущенной в начале этого года.

Но из-за другой ошибки в Windows 10 Redstone и Fall Creators Update, использование Process Doppelgänging вызывает BSOD (синий экран смерти), что приводит к сбою компьютеров пользователей.

По иронии судьбы, ошибка сбоя была исправлена Microsoft в последующих обновлениях, что позволило Process Doppelgänging работать в последних версиях Windows 10.

Я не ожидаю, что Microsoft поспешит за экстренным патчем, который может сделать некоторые программы, полагающиеся на старые версии, нестабильными, но компании Antivirus могут обновлять свои продукты, чтобы обнаруживать вредоносные программы, используя Process Doppelgänging или подобные атаки.

Это не первый раз, когда исследователи enSilo обнаружили технологию уклонения от вредоносного ПО. Ранее они обнаружили и продемонстрировали технологию AtomBombing, которая также злоупотребляла слабостью проектирования в ОС Windows.

В сентябре исследователи enSilo также раскрыли 17-летнюю ошибку программирования в ядре Microsoft Windows, которая не позволяла программному обеспечению безопасности обнаруживать вредоносное ПО во время выполнения при загрузке в системную память.

Комментарии